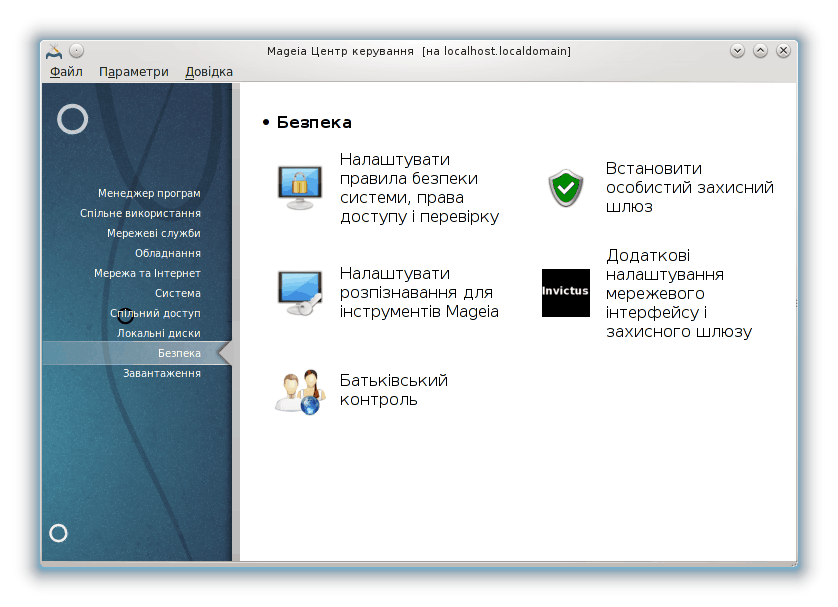

За допомогою цієї сторінки можна отримати доступ до декількох інструментів керування захистом системи від зовнішнього втручання. Натисніть на посиланні, розташованому нижче, щоб дізнатися більше.

Безпека

“MSEC: Контроль безпеки системи” = Налаштувати політику безпеки системи, права доступу і перевірку

“Додаткові налаштування мережевого інтерфейсу і захисного шлюзу”

msecgui[43] — графічний інтерфейс користувача до msec, за допомогою якого можна налаштувати захист системи у такий спосіб:

Встановити загальносистемну поведінку, msec вносить до системи зміни з метою її убезпечення.

Виконувати періодичні автоматичні перевірки системи з метою попередити вас про потенційно небезпечні зміни.

У msec використано концепцію «рівнів безпеки». Рівні призначено для налаштовування цілого набору прав доступу у системі, за якими спостерігатиме і які примусово встановлюватиме програма. У Mageia вам буде запропоновано декілька типових рівнів, але ви можете визначити власні нетипові рівні безпеки.

Див. наведений вище знімок вікна

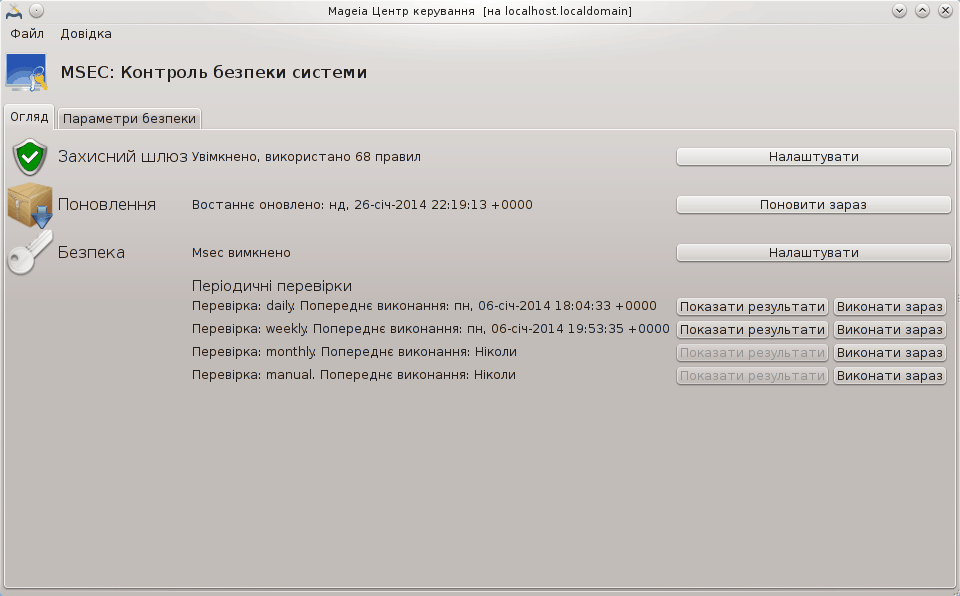

На першій вкладці буде показано список різноманітних інструментів захисту з розташованою праворуч кнопкою для налаштовування цих інструментів:

Брандмауер, також можна отримати доступ за допомогою Центру керування Mageia, сторінка «Безпека», пункт «Налаштовування особистого захисного шлюзу».

Оновлення, доступ також можна отримати за допомогою Центру керування Mageia, сторінка «Менеджер програм», пункт «Поновити систему».

Сам msec з деякою інформацією:

увімкнено чи ні

налаштований базовий рівень безпеки

дати останніх періодичних перевірок, кнопки перегляду докладного звіту та кнопки для негайного виконання перевірки.

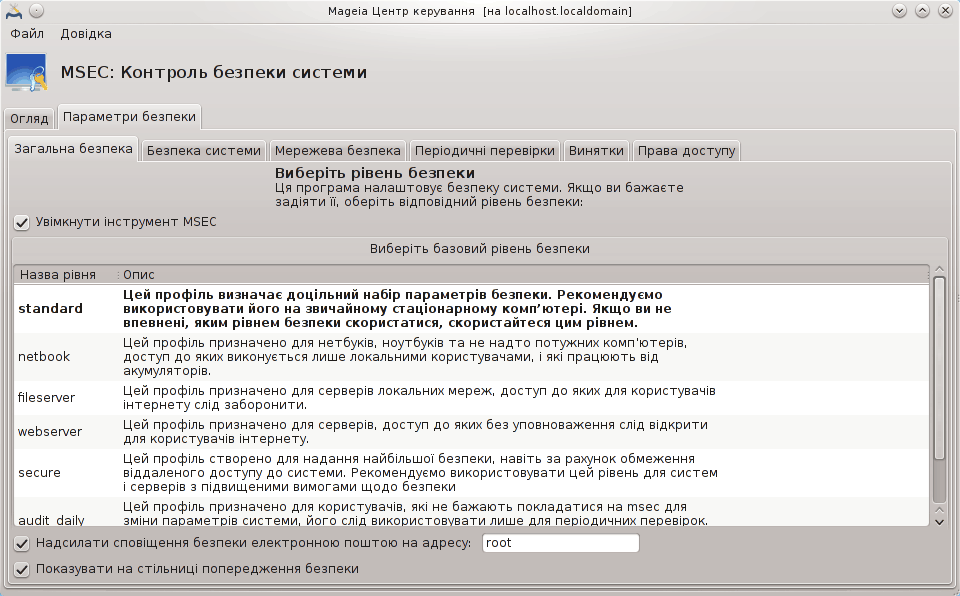

Якщо ви клацнете лівою кнопкою миші на другій вкладці або на кнопці , буде показано сторінку, подібну до наведеної на знімку нижче.

Рівні безпеки:

Після позначення пункту Увімкнути інструмент MSEC за допомогою цієї вкладки ви можете подвійним клацанням кнопкою миші вибрати рівень безпеки. Якщо цей пункт не буде позначено, правила забезпечення безпеки не застосовуватимуться. Типово, можна скористатися такими рівнями безпеки:

Рівень none. Цей рівень призначено для ситуацій, коли ви не хочете, щоб msec керував безпекою системи, і хочете налаштувати засоби захисту власноруч. Якщо буде вибрано цей рівень, усі перевірки безпеки буде вимкнено, програма не застосовуватиме жодних обмежень на налаштування та параметри системи. Будь ласка, користуйтеся цим рівнем, лише якщо повністю усвідомлюєте наслідки, оскільки його використання залишить вашу систему вразливою до нападів зловмисників.

Рівень standard. Цей рівень є типовим після встановлення системи, його призначено для звичайних користувачів. Права доступу у системі буде дещо обмежено, виконуватимуться щоденні перевірки захисту для виявлення змін у системних файлах, облікових записах та вразливостей у правах доступу до каталогів (цей рівень подібний до рівнів 2 і 3 у старих версіях msec).

Рівень secure. Цей рівень буде корисним, якщо вам потрібна захищена система з певною свободою у діях. Права доступу у системі буде обмежено, виконуватимуться періодичні перевірки. Крім того, буде обмежено доступ до системи (цей рівень подібний до рівнів 4 (високий) та 5 (параноїдальний) у старих версіях msec).

Окрім цих рівнів, передбачено різні зорієнтовані на завдання набори налаштувань захисту, зокрема рівні fileserver, webserver та netbook. Якщо ви скористаєтеся цими рівнями, захист системи буде попередньо налаштовано на виконання більшості типових завдань.

Останні два рівні мають назву audit_daily і audit_weekly. Насправді, це не зовсім рівні безпеки, скоріше інструменти, призначені лише для виконання періодичних перевірок.

Записи цих рівнів зберігаються у файлах

/etc/security/msec/level.<назва рівня>. Ви можете

визначити власні нетипові рівні безпеки і зберігати їх до специфічних файлів

з назвами level.<назва рівня>, які зберігатимуться

до теки /etc/security/msec/. Створення рівнів є

прерогативою досвідчених користувачів, яким потрібна гнучкіша система

налаштувань та захищеніша система.

Застереження

Пам’ятайте, що змінені користувачем параметри мають перевагу над типовими параметрами рівня.

Сповіщення безпеки:

Якщо ви позначите пункт , звіти щодо безпеки, створені msec, надсилатимуться локальною електронною поштою адміністратору безпеки, вказаному у сусідньому полі. Ви можете або вказати назву облікового запису локального користувача, або вказати адресу електронної пошти повністю (щоб це спрацювало, слід налаштувати локальні засоби роботи з електронною поштою та засоби керування нею відповідним чином). Нарешті, ви можете отримувати сповіщення щодо безпеки безпосередньо за допомогою вашої стільниці. Просто позначте відповідний пункт, щоб увімкнути ці сповіщення.

Важливо

Наполегливо рекомендуємо вам увімкнути сповіщення безпеки забезпечення для

адміністратора безпеки отримання негайної інформації щодо можливих проблем з

безпекою. Якщо ви цього не зробите, адміністратору доведеться регулярно

ознайомлюватися з файлами журналу, що зберігаються у каталозі

/var/log/security.

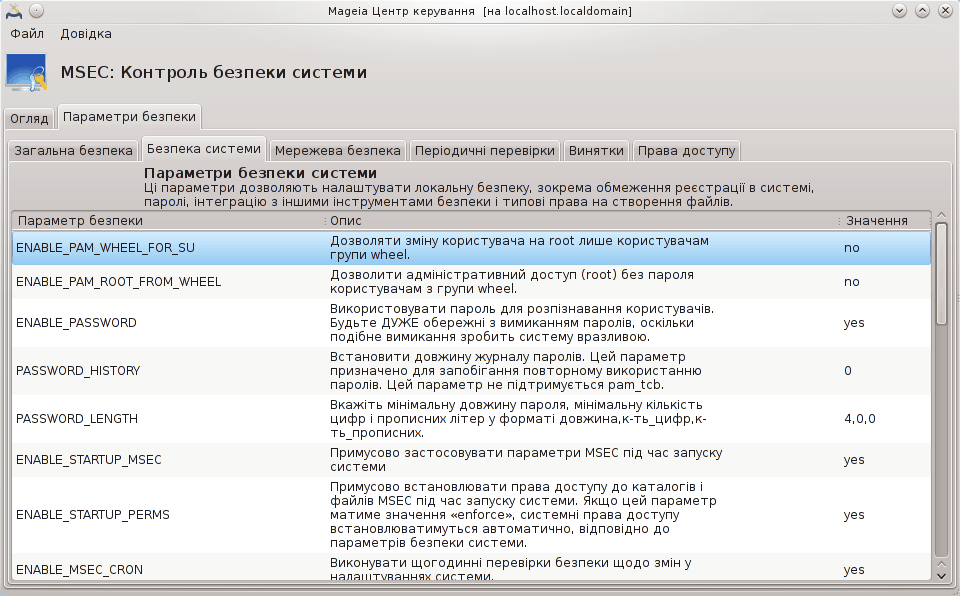

Параметри безпеки:

Створення нетипового рівня безпеки не є єдиним способом налаштовування

захисту комп’ютера. Ви також можете скористатися вкладками для зміни

будь-якого з потрібних вам параметрів. Поточні налаштування msec

зберігаються у файлі

/etc/security/msec/security.conf. У цьому файлі

містяться дані щодо назви поточного рівня безпеки та список усіх змін, які

було внесено до його параметрів.

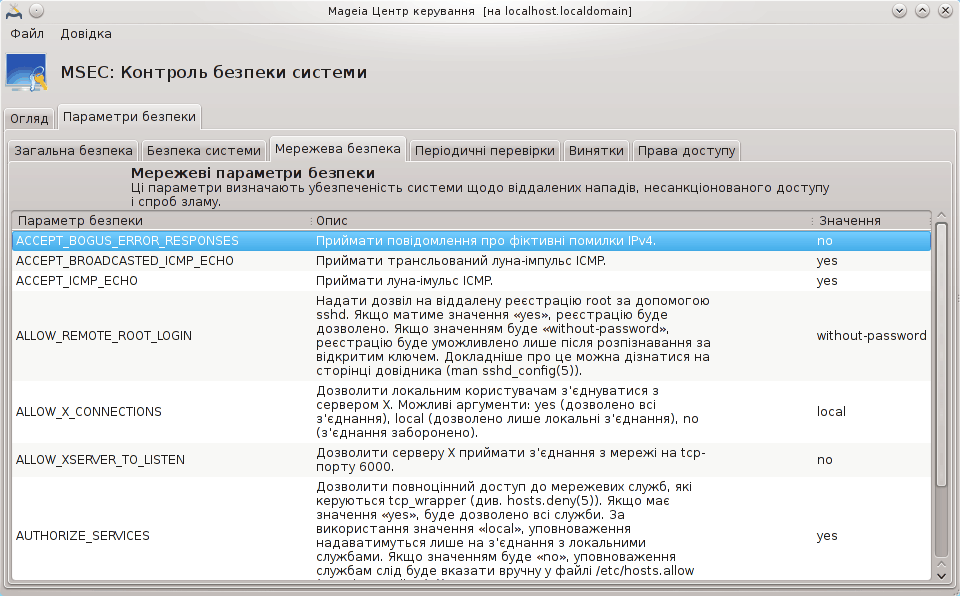

На цій вкладці буде показано усіх параметри захисту у лівому стовпчику, їхні описи у центральному стовпчику та поточні значення у правому стовпчику.

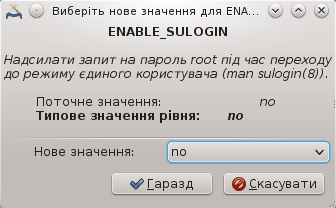

Щоб внести зміни до параметра, двічі клацніть на відповідному пункті. У відповідь буде відкрито нове вікно (див. наведений нижче знімок). У вікні буде показано назву параметра, короткий опис, поточне і типове значення, а також спадний список, за допомогою якого можна вибрати це значення. Натисніть кнопку , щоб підтвердити ваш вибір.

Застереження

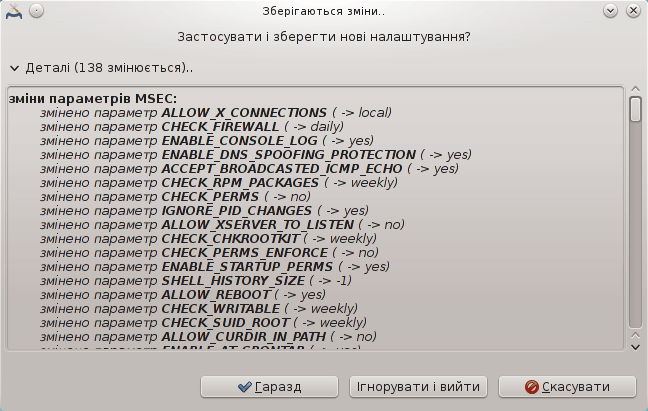

Не забудьте перед завершенням роботи msecgui зберегти ваші налаштування за допомогою пункту меню . Якщо вами було внесено зміни до параметрів, msecgui надасть вам змогу попередньо переглянути список змін, перш ніж ці зміни буде збережено.

На цій вкладці буде показано усіх параметри захисту роботи у мережі. Вона працює у спосіб, подібний до способу роботи попередньої вкладки.

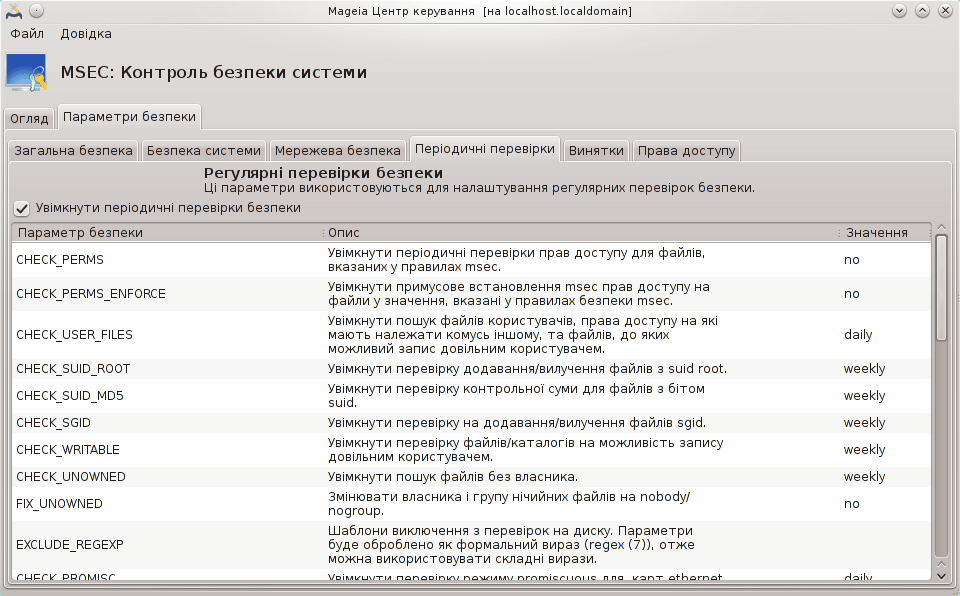

Періодичні перевірки призначено для інформування адміністратора безпеки за допомогою сповіщень щодо усіх проблем, які msec вважає потенційно небезпечними.

На цій вкладці буде показано усіх виконані msec періодичні перевірки та їхню частоту, якщо позначено пункт . Зміни можна вносити у спосіб, подібний до способу внесення змін на попередніх вкладках.

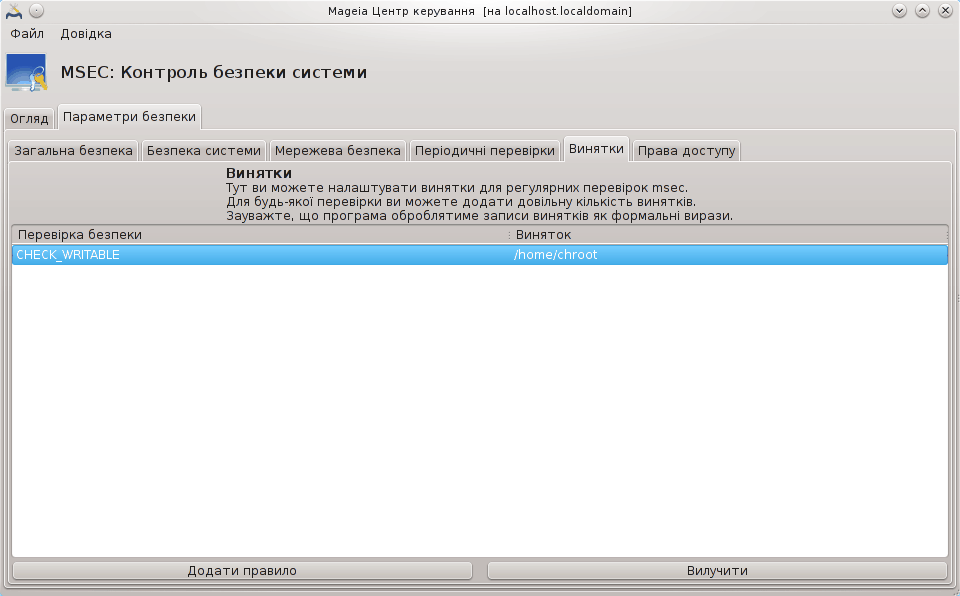

Іноді сповіщення створюються щодо добре відомих і безпечних «проблем». У таких випадках сповіщення є зайвими і лише витрачатимуть час адміністратора. За допомогою цієї вкладки ви можете створити довільну кількість винятків для усування зайвих сповіщень. Під час першого запуску msec список на цій вкладці, звичайно ж, буде порожнім. На наведеному нижче знімку не показано жодного винятку.

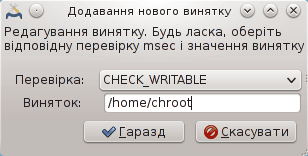

Щоб створити запис винятку, натисніть кнопку .

Виберіть бажані періодичні перевірки за допомогою спадного списку Перевірка, а потім введіть Виняток до відповідного поля. Звичайно ж, додавання виключення не є остаточним. Ви можете або вилучити його за допомогою натискання кнопки на вкладці Винятки, або змінити створений запис винятку подвійним клацанням лівою кнопкою миші на відповідному пункті.

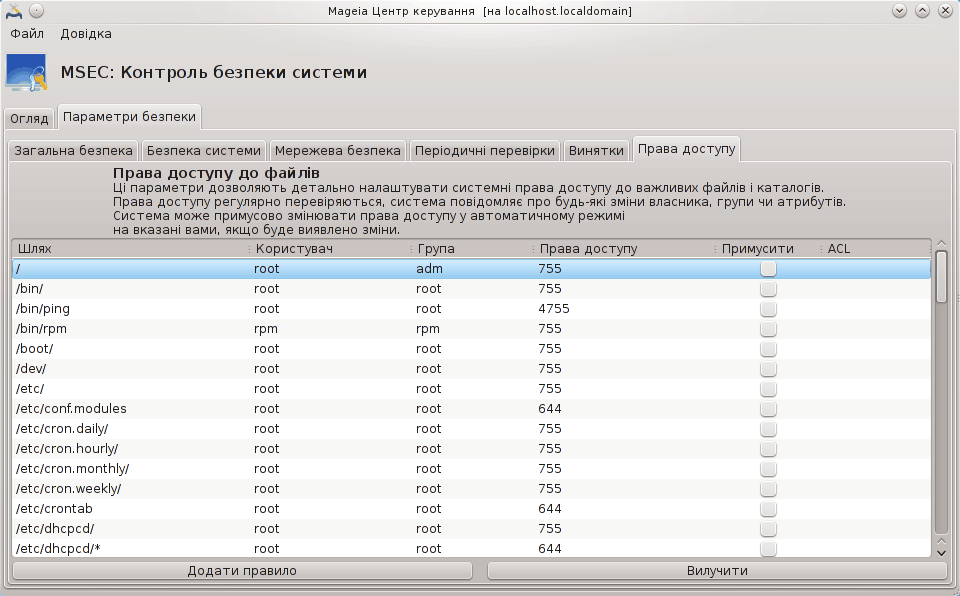

Цю вкладку призначено для налаштовування перевірок прав доступу до файлів і каталогів та примусового встановлення відповідних прав.

Подібно до рівнів захисту, у msec передбачено різні рівні прав доступу

(standard, secure, ..), які вмикаються відповідно до вибраного рівня

безпеки. Ви можете створювати власні нетипові рівні прав доступу, зберігати

їх до відповідних файлів з назвами perm.<назва

рівня> до теки /etc/security/msec/. Звичайно

ж, цим варто користуватися маючи певний досвід і причину для створення

нетипового рівня. Крім того, можна скористатися вкладкою вікна налаштувань

для внесення змін до вже створених прав доступу. Поточні налаштування

зберігаються у файлі /etc/security/msec/perms.conf. Цей

файл містить список усіх змін, які було внесено до прав доступу.

Типові права доступу буде показано у форматі списку правил (одне правило на рядок). У лівому стовпчику буде показано файл або теку, якого стосуються правила, у наступному стовпчику буде показано власника, далі групу, а потім стовпчик прав доступу, який надається цим правилом. Якщо для наданого правила:

пункт Примусити не позначено, msec виконуватиме лише перевірку, чи виконуються обмеження прав доступу, визначені правилом, і надсилатиме сповіщення, якщо вони не виконуватимуться, але не вноситиме ніяких змін.

пункт Примусити позначено, msec виконуватиме перевірку, чи виконуються обмеження прав доступу, визначені правилом, і виправлятиме права доступу.

Важливо

Для того, щоб це спрацювало, слід відповідним чином налаштувати параметр CHECK_PERMS на вкладці «Періодичні перевірки».

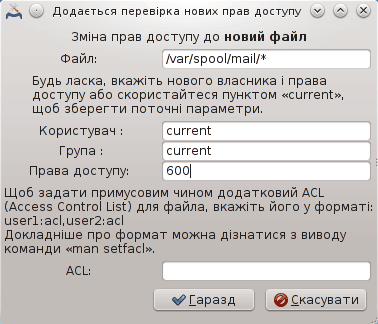

Щоб створити нове правило, натисніть кнопку і заповніть поля так, як це показано у наведеному нижче прикладі. У полі Файл можна використовувати замінник *. «current» означає «не вносити зміни».

Натисніть кнопку , щоб підтвердити вибір і не забудьте перед закриттям вікна зберегти ваші налаштування за допомогою пункту меню . Якщо вами було внесено зміни до параметрів, msecgui надасть вам змогу попередньо переглянути список змін, перш ніж ці зміни буде збережено.

Примітка

Крім того, можна створювати або вносити зміни до правил за допомогою

редагування файла налаштувань

/etc/security/msec/perms.conf.

Застереження

Зміни на вкладці «Права доступу» (або безпосередньо за допомогою файла налаштувань) беруться до уваги під час виконання першої ж періодичної перевірки (див. пункт CHECK_PERMS на вкладці «Періодичні перевірки»). Якщо ви хочете, щоб зміни було застосовано негайно, скористайтеся командою msecperms з консолі. Команду слід віддавати від імені користувача root. Щоб ознайомитися зі списком прав доступу, які буде змінено програмою msecperms, скористайтеся командою msecperms -p.

Застереження

Не забувайте, що якщо ви внесете зміни щодо прав доступу до певного файла за допомогою консольної команди або програми для керування файлами, і пункт Примусити на вкладці «Права доступу» для цього файла буде позначено, msecgui за деякий час поверне попередні права доступу, відповідно до налаштувань параметрів CHECK_PERMS та CHECK_PERMS_ENFORCE на вкладці «Періодичні перевірки».

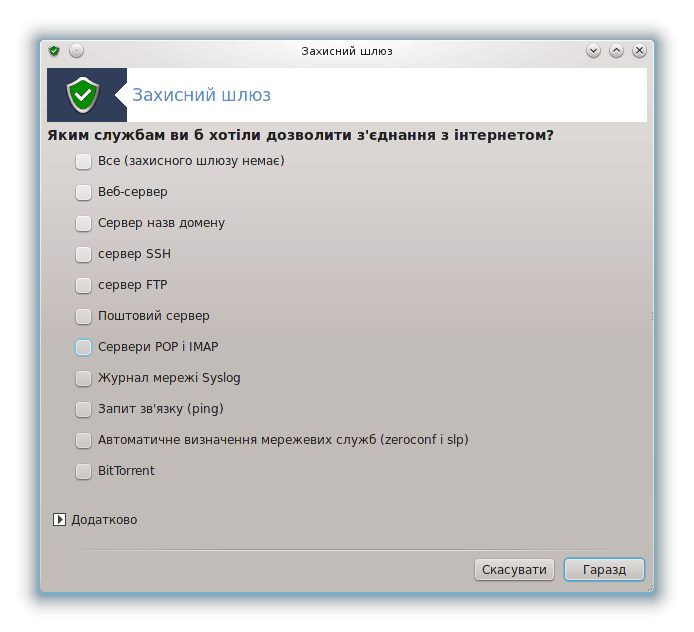

Доступ до цієї програми[44] можна отримати за допомогою сторінки «Безпека» Центру керування Mageia, пункт «Встановити особистий захисний шлюз». Доступ до цього самого інструмента можна отримати і за допомогою першої вкладки пункту «Налаштувати правила безпеки системи, права доступу і перевірку».

Захисний шлюз з базовими можливостями типово встановлюється разом з Mageia. Усі вхідні з’єднання ззовні блокуються, якщо їх не було явним чином уповноважено. За допомогою вікна, знімок якого показано вище, ви можете вибрати служби, для яких прийматимуться зовнішні з’єднання. Якщо ви цінуєте вашу безпеку, зніміть позначку з першого пункту, Все (захисного шлюзу немає), (вам же потрібен хоч якийсь захисний шлюз?) і позначте лише служби, потрібні для роботи.

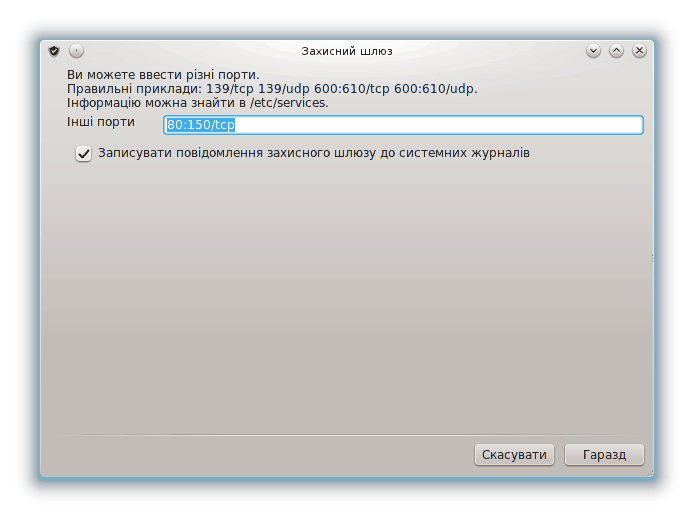

Номери портів, які слід відкрити, можна вказати вручну. Натисніть кнопку , щоб відкрити нове вікно. У полі Інші порти, введіть бажані номери портів. Приклади:

80/tcp: відкрити порт 80, протокол tcp

24000:24010/udp: відкрити усі порти від 24000 до 24010, протокол udp

Порти у списку слід відокремлювати пробілами.

Якщо буде позначено пункт Записувати повідомлення захисного шлюзу до системних журналів, повідомлення захисного шлюзу записуватимуться до загальносистемних журналів.

Примітка

Якщо на вашому комп’ютері не працюють специфічні служби (інтернет-сервер, поштовий сервер, сервер надання файлів у спільне користування тощо), дуже ймовірно, що вам не слід позначати жодного пункту. Це навіть рекомендується, оскільки непозначені пункти не заважатимуть з’єднанню з інтернетом.

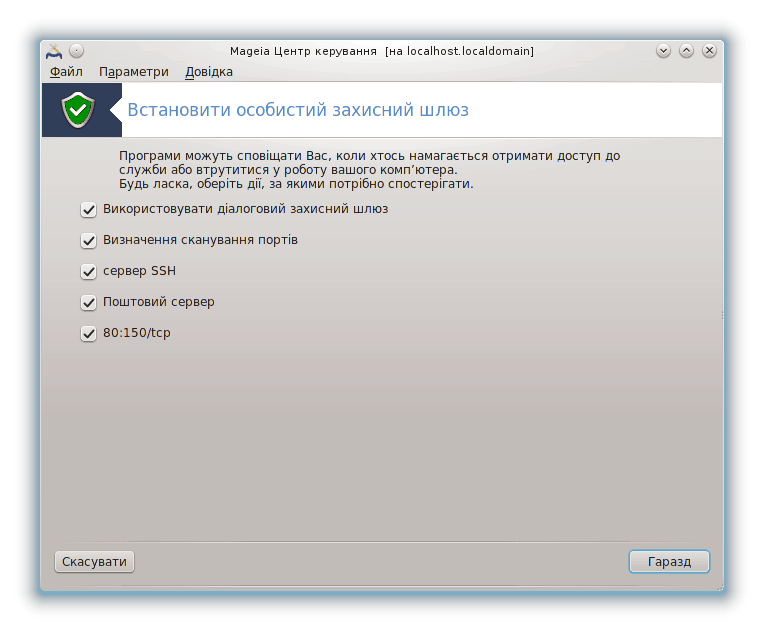

За допомогою наступної сторінки налаштовування можна змінити параметри роботи діалогового захисного шлюзу. За допомогою цієї можливості ви можете наказати шлюзу попереджати вас про спроби з’єднання, якщо позначено лише перший пункт, Використовувати діалоговий захисний шлюз. Позначте другий пункт, якщо ви хочете, щоб програма попереджала вас, якщо виконується сканування портів (з метою пошуку вразливостей і входу до вашої системи). Усі інші пункти відповідають портам, які було відкрито за допомогою попередніх вікон. На наведеному нижче знімку два таких пункти: «сервер SSH» та «80:150/tcp». Позначте ці пункти, якщо ви хочете, щоб програма попереджала вас про кожну спробу встановлення з’єднання з цими портами.

Ці попередження надаються контекстними панелями повідомлень мережевого аплету.

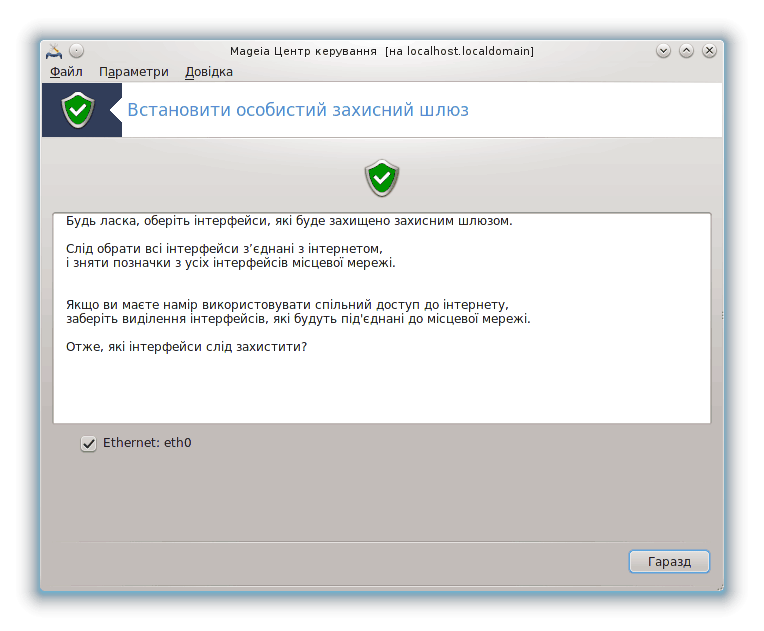

За допомогою останньої сторінки програми можна вибрати, які з інтерфейсів мережі з’єднано з інтернетом, отже, які з них слід захищати. Щойно буде натиснуто кнопку , система встановить потрібні для роботи пакунки.

Підказка

Якщо ви не знаєте, який з варіантів слід вибрати, зазирніть на сторінку MCC «Мережа та Інтернет», пункт «Встановити новий мережевий інтерфейс».

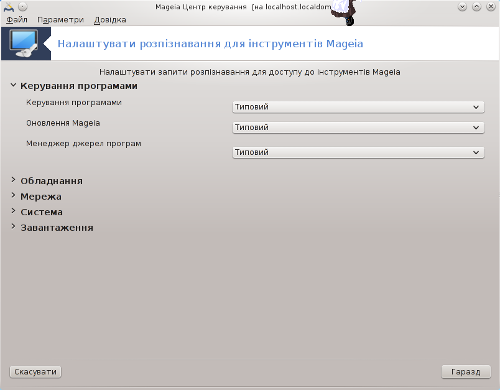

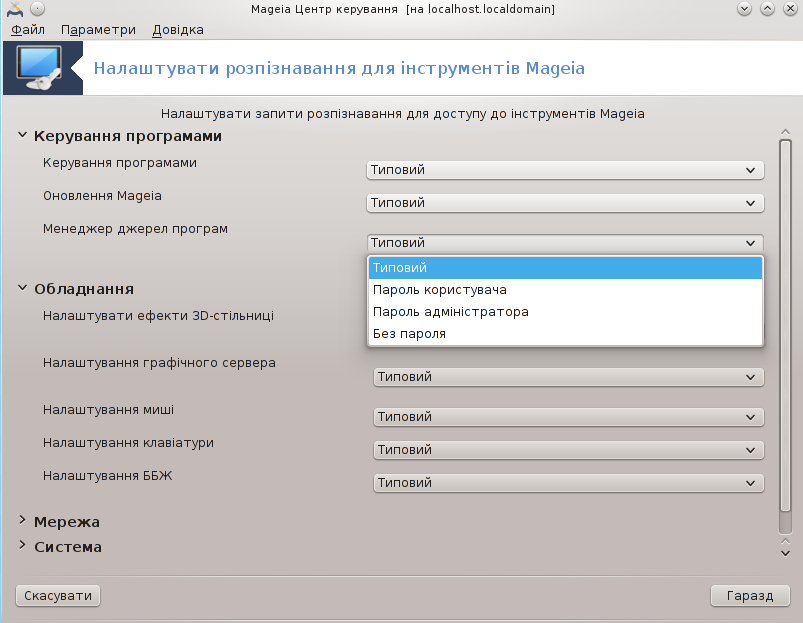

Доступ до цієї програми[45] можна отримати з Центру керування Mageia, сторінка Безпека

За допомогою цієї програми можна надавати звичайним користувачам права, потрібні для виконання завдань, які зазвичай виконуються з облікового запису адміністратора.

Натисніть невеличку стрілочку перед пунктом у списку, до якого ви хочете внести зміни:

Список більшості інструментів, якими можна скористатися за допомогою Центру керування Mageia, буде наведено у лівій частині вікна (див. знімок вище). Для кожного з інструментів передбачено спадний список з такими варіантами:

Типовий: режим запуску залежить від вибраного рівня захисту. Див. інструмент «Налаштувати правила безпеки, права доступу і перевірку» на тій самій сторінці.

Пароль користувача: для запуску інструмента слід буде ввести пароль користувача.

Пароль адміністратора: для запуску інструмента слід буде ввести пароль адміністратора (root)

Без пароля: інструмент запускатиметься без потреби у введення пароля.

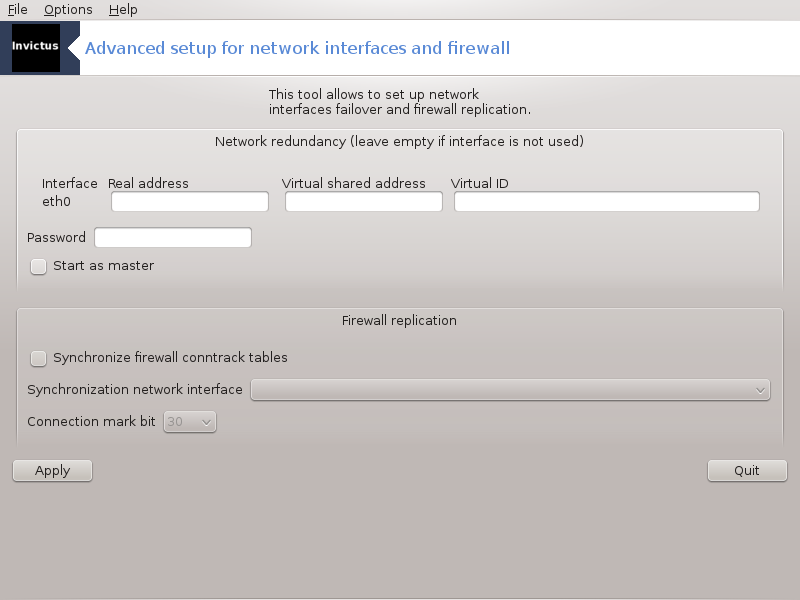

Цю сторінку ще не написано через брак ресурсів у команди. Якщо ви вважаєте, що можете написати цю довідкову сторінку, будь ласка, зв’яжіться з командою з документування. Наперед вдячні вам за допомогу.

Запустити цю програму можна за допомогою термінала: достатньо ввести команду drakinvictus від імені адміністратора (root).

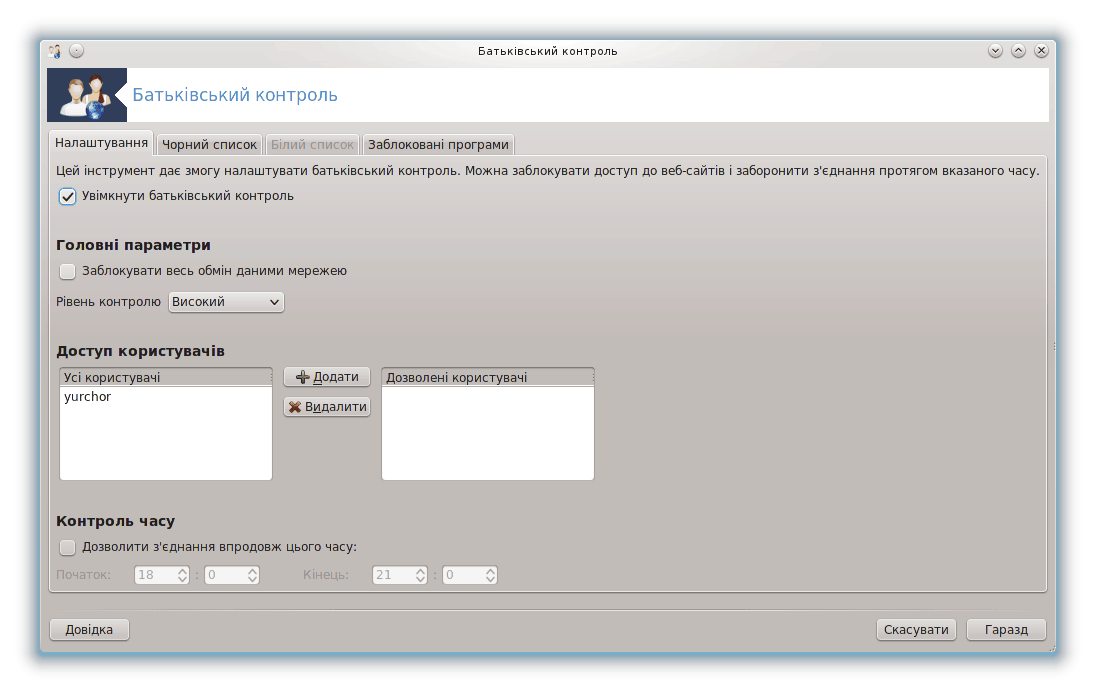

Цю програму[46] можна запустити за допомогою Центру керування Mageia, сторінка «Безпека», пункт Батьківський контроль. Якщо цього пункту на сторінці не буде, вам слід встановити пакунок drakguard (цей пакунок типово не встановлено).

Drakguard — це простий спосіб забезпечити роботу батьківського контролю на вашому комп’ютері, щоб обмежити дій користувачів та визначити часові межі використання певних програм протягом дня. У drakguard передбачено такі корисні можливості:

Обмеження доступу до інтернету вказаним користувачам вказаними часовими межами протягом дня. Це завдання виконується за допомогою захисного шлюзу shorewall, вбудованого до Mageia.

Заборона виконання певних команд вказаним користувачам. Такі користувачі зможуть виконувати вказані вами команди.

Обмеження доступу до сторінок інтернету на основі визначених вручну «чорних» і «білих» списків або динамічного блокування на основі вмісту сайтів. Для виконання цього завдання Drakguard використовує провідне рішення з відкритим кодом для батьківського контролю, DansGuardian.

Застереження

Якщо на вашому комп’ютері є розділи жорсткого диска з файловими системами Ext2, Ext3 або ReiserFS, ви побачите контекстне вікно з пропозицією налаштувати списки керування доступом, ACL, до цих розділів. ACL є можливістю ядра Linux, за допомогою якої можна блокувати доступ до окремих файлів вказаним користувачам. ACL вбудовано до файлових систем Ext4 і Btrfs. Для розділів з файловими системами Ext2, Ext3 або Reiserfs ці списки керування доступом слід вмикати окремо. Якщо ви погодитеся з вмиканням ACL, drakguard налаштує усі розділи, якими керує операційна система, на підтримку ACL і запропонує вам перезавантажити комп’ютер.

: якщо буде позначено цей пункт, батьківський контроль буде увімкнено. Після цього програма відкриє доступ до вкладки Заблоковані програми.

: якщо буде позначено цей пункт, усі сайти буде заблоковано, окрім сайтів, вказаний на вкладці «Білий список». Якщо пункт не буде позначено, доступ до всіх сайтів буде відкрито, окрім сайтів, вказаних на вкладці «Чорний список».

: доступ користувачів з лівого списку буде обмежено відповідно до визначених вами правил. Доступ користувачів з правого списку не буде обмежено, отже дорослі користувачі не матимуть проблем. Позначте пункт користувача у лівому списку і натисніть кнопку , щоб додати користувача до дозволеного списку. Виберіть пункт користувача у правому списку і натисніть кнопку , щоб вилучити користувача зі списку користувачів без обмеження у доступі.

якщо буде позначено цей пункт, доступ до інтернету буде дозволено з обмеженнями у проміжку часу від часу Початок до часу Кінець. Доступ буде повністю заблоковано поза цим проміжком часу.

Вкажіть адресу сайта у першому полі у верхній частині вікна і натисніть кнопку .

[43] Запустити цю програму можна за допомогою термінала: достатньо ввести команду msecgui від імені адміністратора (root).

[44] Запустити цю програму можна за допомогою термінала: достатньо ввести команду drakfirewall від імені адміністратора (root).

[45] Запустити цю програму можна за допомогою термінала: достатньо ввести команду draksec від імені адміністратора (root).

[46] Запустити цю програму можна за допомогою термінала: достатньо ввести команду drakguard від імені адміністратора (root).