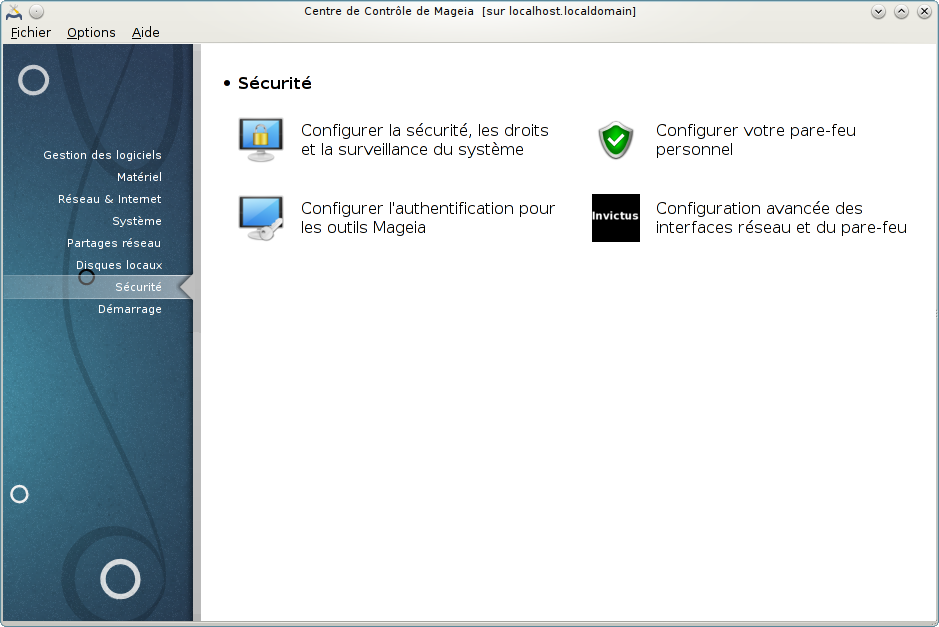

Il est possible de choisir dans cet écran entre plusieurs outils concernant la sécurité. Cliquer sur un lien ci-dessous pour en savoir plus.

Sécurité

la section intitulée « Configurer la sécurité, les droits et la surveillance du système » = Configurer la sécurité, les droits et la surveillance du système.

la section intitulée « Configurer votre pare-feu personnel »

la section intitulée « Configurer l'authentification pour les outils Mageia »

la section intitulée « Configuration avancée des interfaces réseau et du pare-feu »

MSECGUI[43] est une interface graphique pour MSEC qui permet de configurer votre système de sécurité selon deux approches :

Il règle le comportement du système, MSEC applique des modifications obligatoires au système pour le rendre plus sûr.

Il paramètre des vérifications périodiques et automatiques du système afin de vous avertir si quelquechose semble dangereux.

Msec utilise le concept de "niveaux de sécurité", qui servent à configurer un ensemble d'autorisations du système. Ces autorisations peuvent être contrôlées pour être modifiées ou confirmées. Plusieurs niveaux sont proposés par Mageia, mais vous pouvez définir vos propres niveaux de sécurité personnalisés.

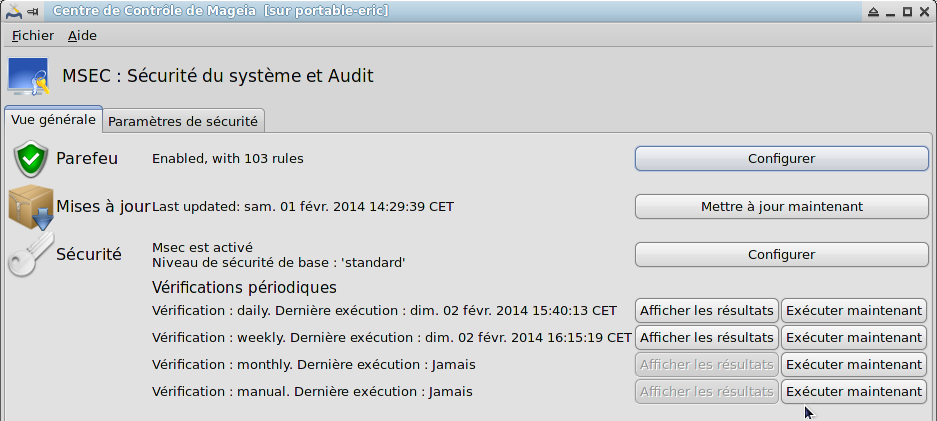

Voir la copie d'écran ci-dessus.

Le premier onglet affiche la liste des différents outils de sécurité avec un bouton sur le côté droit pour permettre de les configurer :

Pare-feu, accessible également dans le CCM / Sécurité / Configurer votre pare-feu personnel

Mises à jour, accessible également dans le CCM / Gestion des logiciels / Mettre à jour votre système

Sécurité, c'est-à-dire Msec lui-même en plus de quelques informations :

activé ou non

le niveau de sécurité de base actuel

La date des dernières vérifications périodiques, avec un bouton pour consulter un rapport détaillé et un autre bouton pour exécuter immédiatement les vérifications.

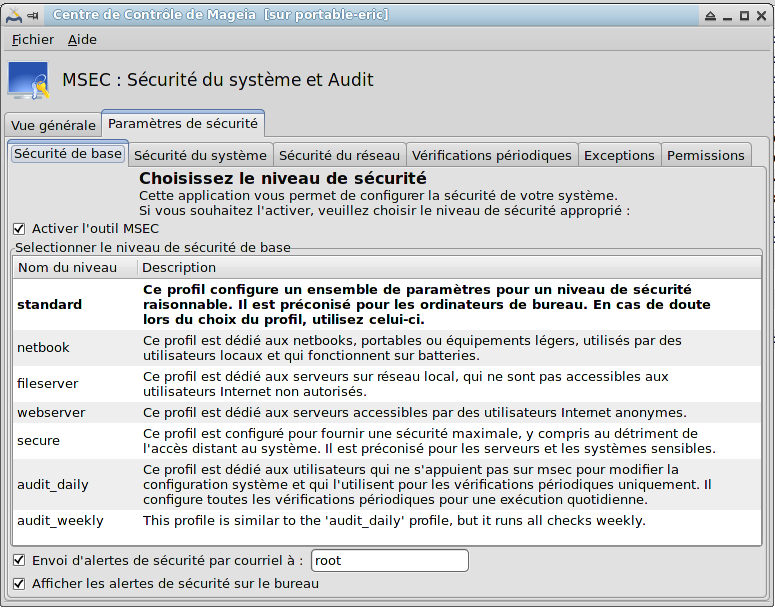

Un clic sur le deuxième onglet ou sur le bouton de Sécurité affiche l'écran ci-dessous.

Niveaux de sécurité :

Après avoir coché la case Activer l'outil MSEC, cet onglet vous permet de sélectionner votre niveau de sécurité grâce à un double-clic. Ce niveau s'affiche alors en gras. Si la case n'est pas cochée, le niveau "Aucun" s'applique. Les niveaux suivants sont disponibles :

Niveau aucun. Ce niveau s'applique si vous ne désirez pas utiliser Msec pour contrôler la sécurité de votre système, et que vous préférez le faire par vous-même. Il désactive toutes les vérifications de sécurité, n'impose aucune restriction ou contrainte sur les paramètres et la configuration de votre système. N'utlisez ce niveau que si vous savez ce que vous faites, car il laissera votre système vulnérable à une attaque.

Niveau standard. Ceci est la configuration par défaut, destinée aux utilisateurs habituels. Il impose des contraintes à plusieurs paramètres du système et exécute des vérification de sécurité quotidiennes. Celles-ci détectent des modifications dans le système de fichiers, dans les comptes des utilisateurs, ainsi que des droits de répertoire vulnérables (ce niveau est identique aux niveaux 2 et 3 des versions précédentes de Msec).

Niveau secure. Ce niveau vous assure que votre système est sécurisé, mais toujours utilisable au quotidien. Il limite les autorisations du système et exécute des vérifications périodiques plus nombreuses. En outre, l'accès à votre système est plus restreint (ce niveau est similaire aux niveaux 4 - High - et 5 - Paranoid - des versions précédentes de Msec).

A côté de ces niveaux, d'autres spécifiques à certaines tâches sont également proposés, tels que les niveaux fileserver , webserver et netbook. Ces derniers pré-configurent la sécurité du système selon les cas d'utilisation les plus courants.

Les deux derniers niveaux dénommés audit_daily et audit_weekly ne sont pas vraiment des niveaux de sécurité mais plutôt des outils dédiés à réaliser uniquement des vérifications périodiques.

Ces niveaux sont sauvegardés dans

etc/security/msec/level.<levelname>. Vous pouvez

définir vos propres niveaux de sécurité personnalisés, puis les sauvegarder

dans des fichiers spécifiques dénommés

level.<levelname> et placés dans le répertoire

etc/security/msec/. Cette fonctionnalité est dédiée aux

utilisateurs experts qui veulent une configuration système personnalisée ou

plus sécurisée.

Attention

Gardez à l'esprit que les paramètres modifiés par l'utilisateur ont la priorité sur les réglages par défaut.

Alertes de sécurité :

Si vous cochez la case , les alertes de sécurité générées par Msec sont adressées par un courriel local à l'administrateur de sécurité indiqué dans le champ voisin. Vous pouvez y saisir soit un utilisateur local soit une adresse de courriel complète (le courriel local et le gestionnaire de courriel doivent avoir été paramétrés en conséquence). En outre, vous pouvez recevoir les alertes de sécurité directement sur votre bureau. Cochez la case correspondante pour activer cette fonctionnalité.

Important

Il est fortement recommandé d'activer l'option des alertes de sécurité afin

d'informer immédiatement l'administrateur de sécurité de possibles

problèmes. Dans le cas contraire, l'administrateur devra vérifier

régulièrement les fichiers de journaux disponibles dans

/var/log/security.

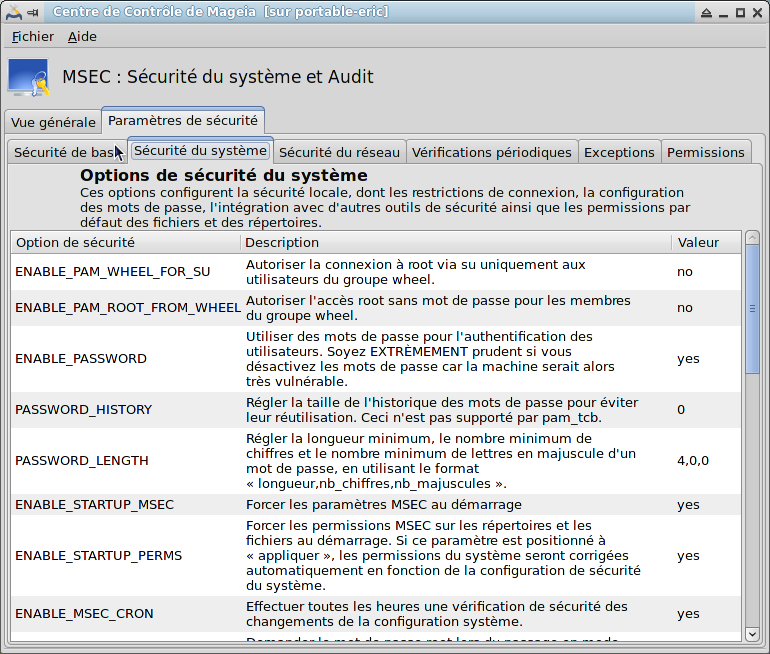

Options de sécurité :

Créer un niveau spécifique n'est pas l'unique moyen de personnaliser la

sécurité de l'ordinateur, il est également possible d'utiliser les onglets

présentés ci-après pour modifier l'option désirée. La configuration actuelle

de Msec est sauvegardée dans

/etc/security/msec/security.conf. Ce fichier contient

le nom du niveau de sécurité en cours et la liste de toutes les

modifications apportées aux options.

Cet onglet affiche toutes les options de sécurité sur la colonne de gauche, leurs descriptions dans la colonne centrale et leurs valeurs actuelles dans la colonne de droite.

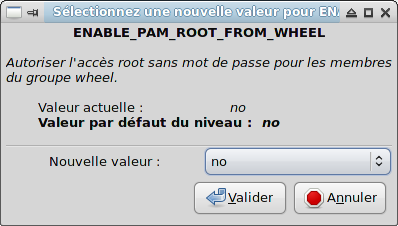

Pour modifier une option, double-cliquer sur elle et une nouvelle fenêtre apparaît (voir l'image ci-dessous). Elle affiche le nom de l'option, une courte description, les valeurs actuelle et par défaut, ainsi qu'une liste déroulante pour sélectionner une nouvelle valeur. Cliquer sur le bouton pour valider votre choix.

Attention

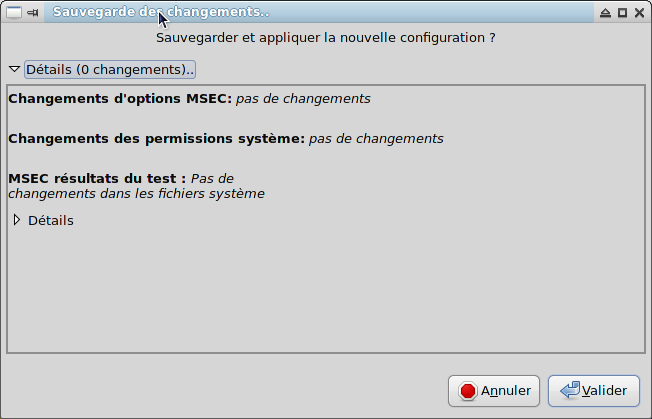

En quittant Msecgui, n'oubliez pas de sauvegarder définitivement votre configuration en utilisant le menu . Si vous avez modifié des paramètres, Msecgui vous permettra de prévisualiser les changements avant de les sauvegarder.

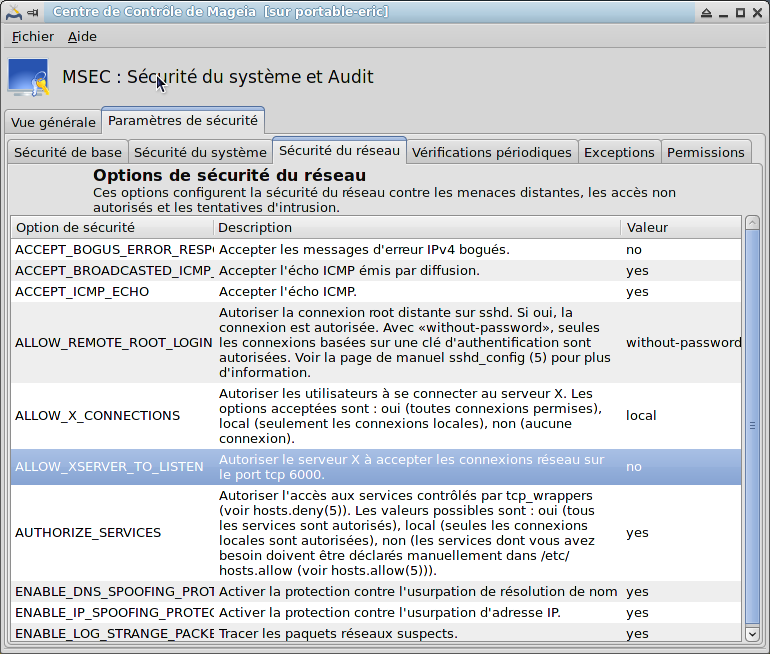

Cet onglet affiche toutes les options de sécurité du réseau et se paramètre comme l'onglet précédent.

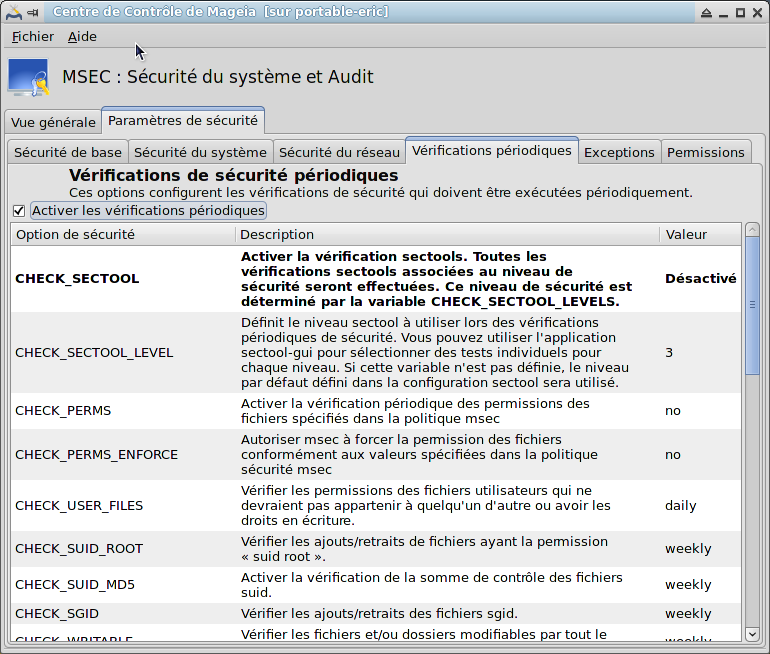

Les vérifications périodiques ont pour but d'informer l'administrateur par le biais d'alertes de sécurité, pour toutes les situations que Msec estime potentiellement dangeureuses.

Cet onglet affiche toutes les vérifications périodiques effectuées par Msec ainsi que leur fréquence, lorsque la case est cochée. Les modifications sont appliquées comme dans les onglets précédents.

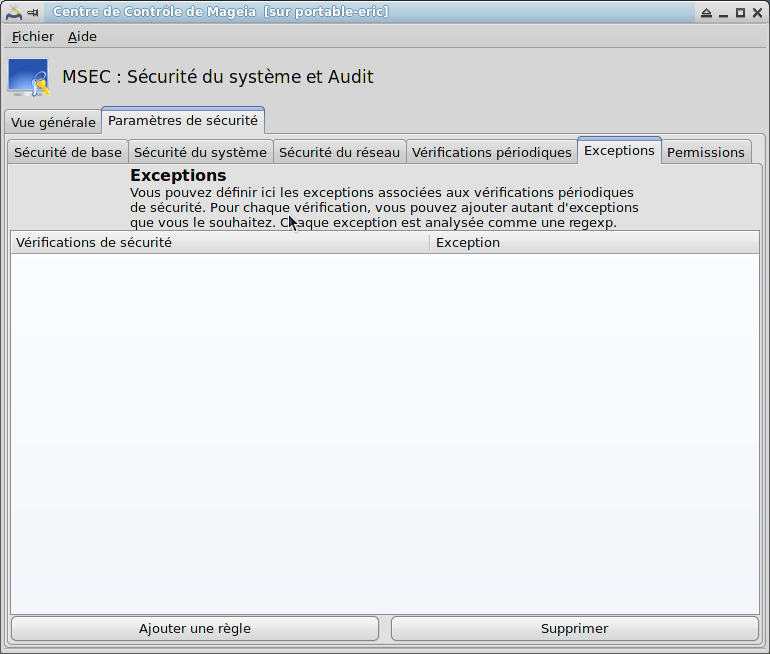

Parfois les messages d'alertes sont dûs à des cas connus et voulus. Dans ces cas ces messages sont peu utiles et une perte de temps pour l'administrateur. Cet onglet vous permet de créer autant d'exceptions que vous le voulez pour éviter des messages d'alertes indésirables. Il est évidemment vide au premier démarrage de Msec.

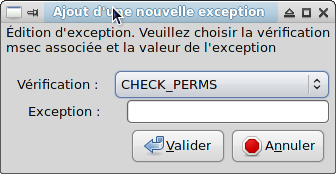

Pour créer une exception, cliquer sur le bouton

Sélectionnez la vérification périodique voulue dans la liste déroulante Vérification puis saisissez l' Exception dans la zone de texte. Ajouter une exception n'est évidemment pas définitif, vous pouvez également la supprimer en utilisant le bouton de l'onglet Exceptions ou la modifier avec un double-clic.

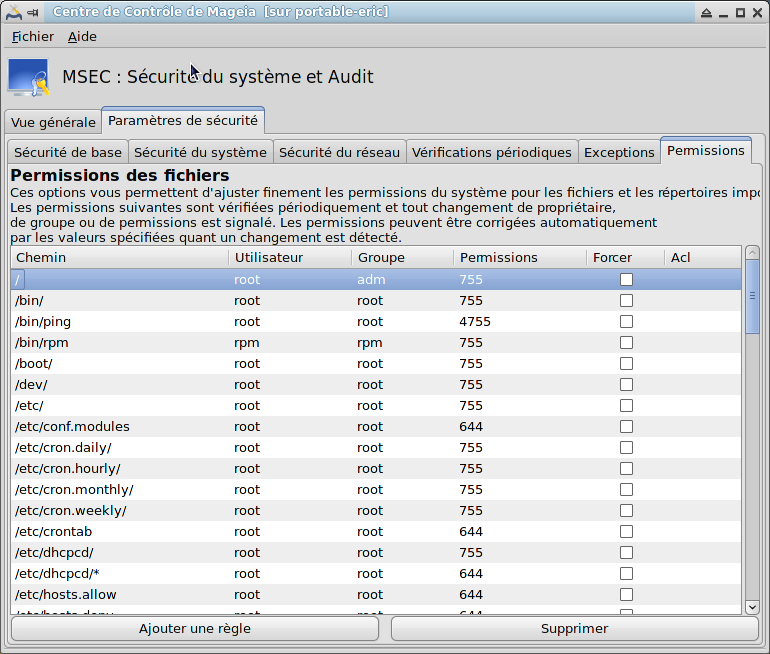

L'onglet est dédié à la vérification et à la confirmation des permissions des répertoires et des fichiers.

Comme pour la sécurité, Msec possède différents niveaux de permissions

(standard, secure, ..). Ils sont activés en fonction du niveau de sécurité

choisi. Vous pouvez créer vos propres niveaux de permissions personnalisés,

en les sauvegardant dans des fichiers spécifiques dénommés

perm.<levelname> et placés dans le répertoire

etc/security/msec/. Cette fonctionnalité est destinée

aux utilisateurs experts qui veulent une configuration personnalisée. Il est

également possible d'utiliser cet onglet pour modifier toutes les

permissions à votre convenance. La configuration actuelle est sauvegardée

dans /etc/security/msec/perms.conf.. Ce fichier

contient la liste de toutes les modifications apportées aux permissions.

Les permissions par défaut sont affichées dans une liste de règles (une règle par ligne). Vous pouvez voir sur le côté gauche le fichier ou le répertoire concerné par la règle, suivi du propriétaire, du groupe, puis des permissions accordées par la règle. Si, pour une règle donnée :

La case Forcer n'est pas cochée, MSEC vérifie alors uniquement si les permissions définies pour cette règle sont respectées et envoie un message d'alerte dans le cas contraire, mais ne modifie rien.

La case Forcer est cochée, MSEC ne respectera donc pas les permissions à la première vérification périodique et les écrasera.

Important

Pour que cela fonctionne, l'option CHECK_PERMS dans l'onglet de vérification périodique doit être configuré en conséquence.

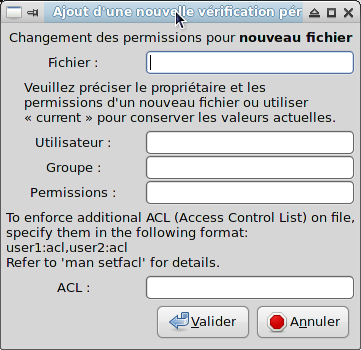

Pour créer une nouvelle règle, cliquer sur le bouton et renseigner les champs comme indiqué dans l'exemple ci-dessous. Le caractère joker * est autorisé dans le champ Fichier. “Actuel" signifie aucune modification.

Cliquer sur le bouton pour confirmer votre choix. Ne pas oublier, en quittant Msecgui, de sauvegarder définitivement votre configuration par le menu . Si vous avez modifié les paramètres, Msecgui vous permettra de prévisualiser les changements avant de les sauvegarder.

Note

Il est également possible de créer ou de modifier les paramètres en éditant

le fichier de configuration

/etc/security/msec/perms.conf.

Attention

Les modifications dans l'onglet Permissions (ou directement dans le fichier de configuration) sont prises en compte à la première vérification périodique (voir l'option CHECK_PERMS dans l'onglet Vérifications périodiques). Si vous voulez qu'elles soient prises en compte immédiatement, utiliser la commande msecperms dans une console avec les droits d'administrateur. Vous pouvez utiliser auparavant la commande msecperms -p pour connaître les permissions qui seront modifiées par msecperms.

Attention

N'oubliez pas que si vous modifiez les droits - dans une console ou un gestionnaire de fichiers - d'un fichier dont la case Forcer est cochée dans l'onglet Permissions, Msecgui rétablira les anciennes permissions après un certain temps, selon la configuration des options CHECK_PERMS et CHECK_PERMS_ENFORCE dans l'onglet vérifications périodiques.

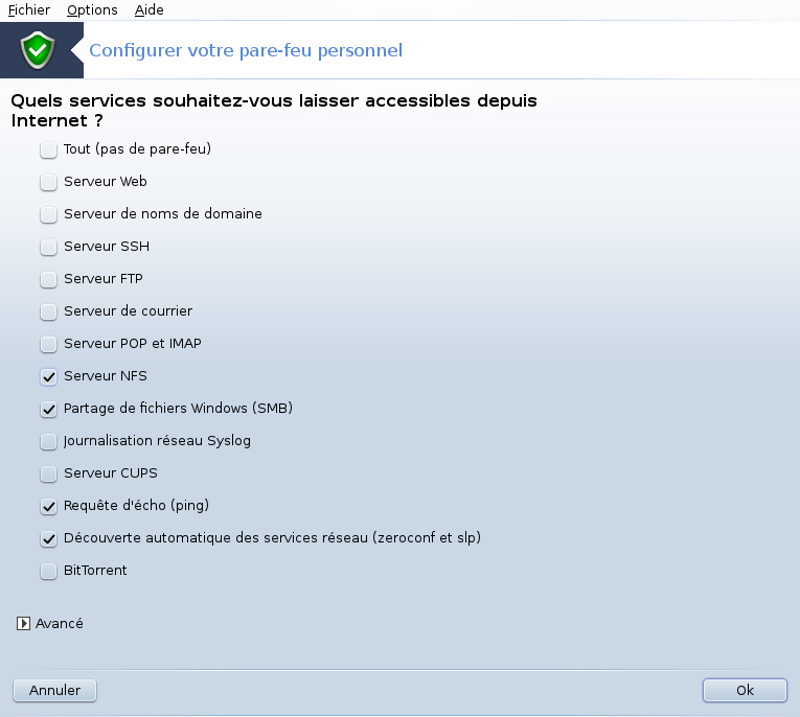

Cet outil [44] se trouve dans l'onglet "Sécurité" du Centre de Contrôle de Mageia sous le nom "Configurer votre pare-feu personnel". C'est le même outil qui est dans le premier onglet de "Configurer la sécurité, les droits et la surveillance du système".

Un pare-feu basique est installé par défaut avec Mageia. Toutes les connexions entrantes non autorisées sont bloquées. Dans le premier écran présenté ci-dessus, vous pouvez choisir les services pour lesquels les connexions entrantes sont autorisées. Pour votre sécurité, décochez la première case nommée Tout ( pas de pare-feu) à moins que vous ne souhaitiez désactiver le pare-feu, et ne cochez que les services nécessaires.

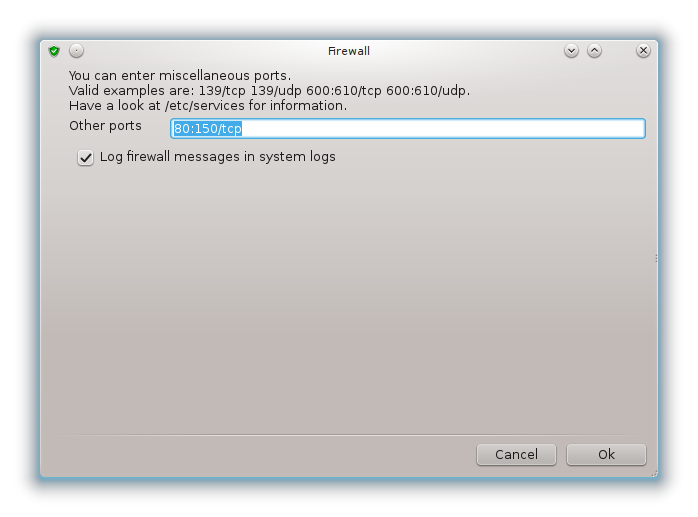

Il est possible d'entrer manuellement les numéros de ports à ouvrir. Cliquez sur pour ouvrir une nouvelle fenêtre. Dans le champ Autres ports, entrer les ports à ouvrir en s'inspirant des exemples ci-après :

80/tcp : ouvre le port 80 du protocole tcp

24000:24010/udp : ouvre tous les ports de 24000 à 24010 du protocole udp

Les ports cités dans une liste doivent être séparés par un espace.

Si la case Enregistrer les messages du pare-feu dans le journal système est cochée, les messages du pare-feu seront enregistrés dans le journal.

Note

Si vous n'hébergez pas de services spécifiques (serveurs Web ou de courrier, partage de fichiers, ...) il est tout à fait possible de ne cocher aucune case, c'est même recommandé, cela n'empêchera pas de se connecter à Internet.

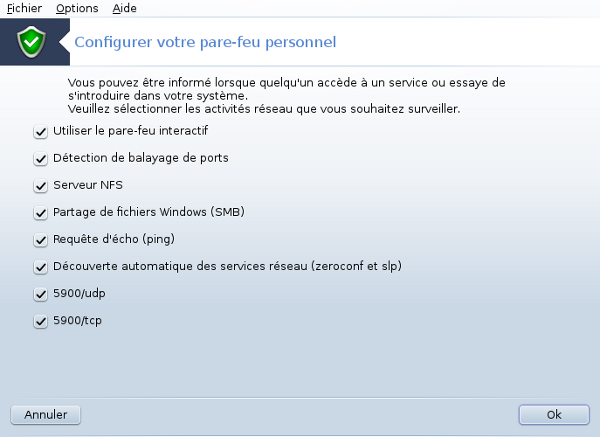

L'écran suivant concerne les options du pare feu interactif. Cette fonctionnalité permet d'être prévenu des tentatives de connexion si au moins la première case Utiliser le pare-feu interactif est cochée. Cocher la deuxième case pour être prévenu d'un balayage des ports (dans le but de trouver une défaillance quelque part pour pénétrer votre système). Chaque case à partir de la troisième correspond à un port qui a été ouvert dans l'un des deux premiers écrans. Dans la copie d'écran ci-dessous, on peut voir deux de ces cases : serveur NFS et 5900/udp. Les cocher pour être alerté à chaque fois qu'une connexion est tentée sur ces ports.

Ces alertes sont données par des messages d'alertes avec l'applet du réseau.

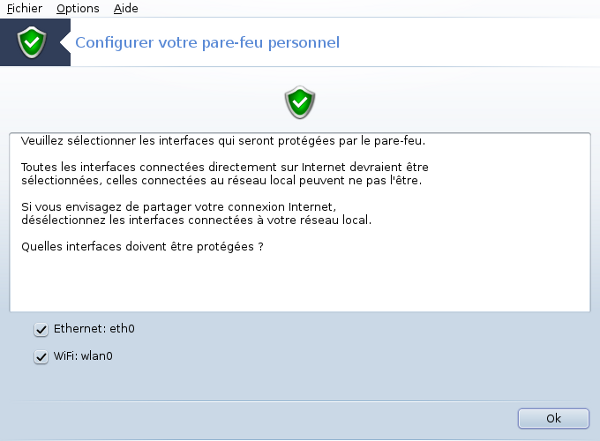

Dans le dernier écran, choisir quelles interfaces réseau sont connectées à Internet et doivent être protégées. Une fois le bouton cliqué, les paquetages nécessaires sont installés.

Astuce

Si vous ne savez pas laquelle choisir, regardez dans l'onglet "Réseau & Internet " du CCM, icône "Centre réseau".

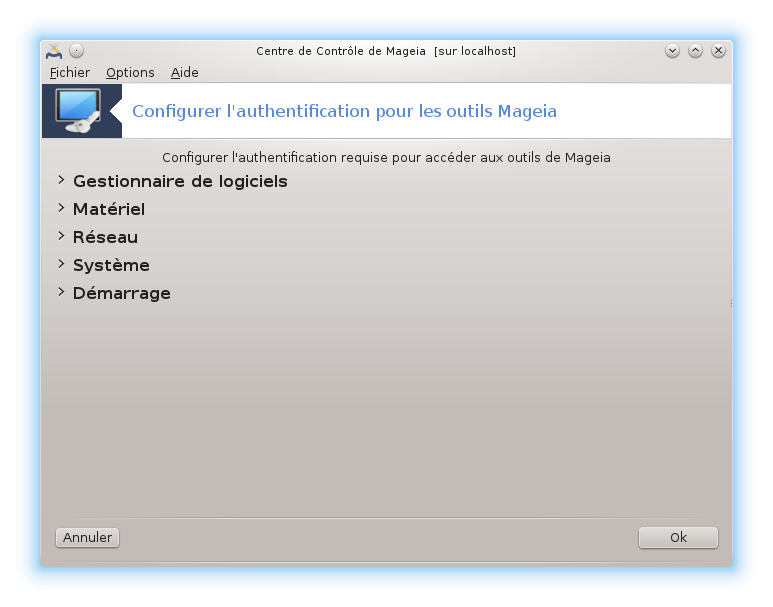

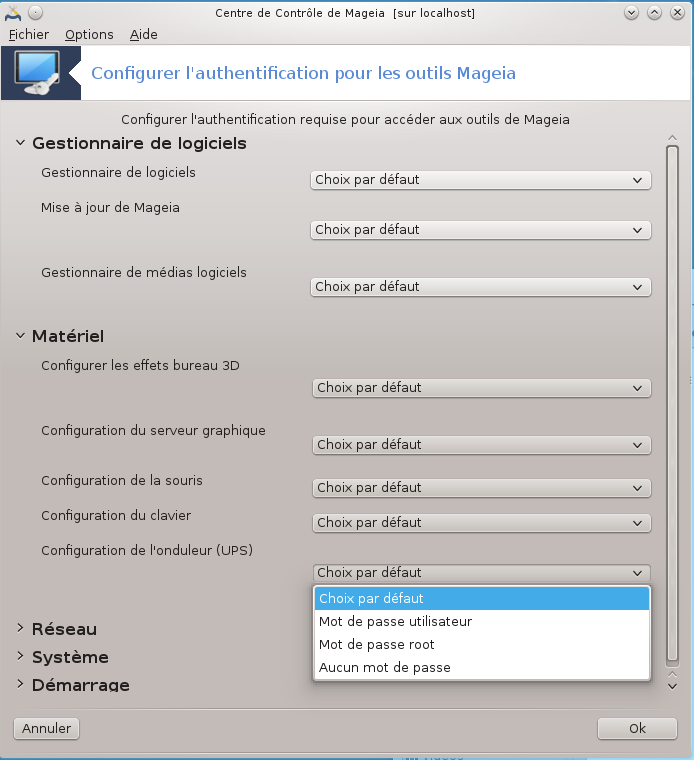

Cet outil [45]est présent dans le Centre de Contrôle Mageia, sous l'onglet Sécurité

Il permet de donner aux utilisateurs ordinaires les droits nécessaires pour accomplir certaines tâches normalement réalisées par l'administrateur.

Cliquer sur la petite flèche devant l'item que vous voulez voir descendre :

La plupart des outils disponibles dans le Centre de Contrôle Mageia sont affichés sur le côté gauche de la fenêtre (voir la copie d'écran ci-dessus) et pour chaque outil, une liste déroulante sur le côté droit donne le choix entre :

Par défaut, le mode de lancement dépend du niveau de sécurité choisi. Voir dans le même onglet du CCM l'outil "Configurer la sécurité du système, les autorisations et l'audit".

Mot de passe utilisateur : Le mot de passe utilisateur est demandé avant de lancer l'outil.

Mot de passe Administrateur : le mot de passe 'Root' est exigé avant le lancement de l'outil

Aucun mot de passe : L'outil est lancé sans demander de mot de passe.

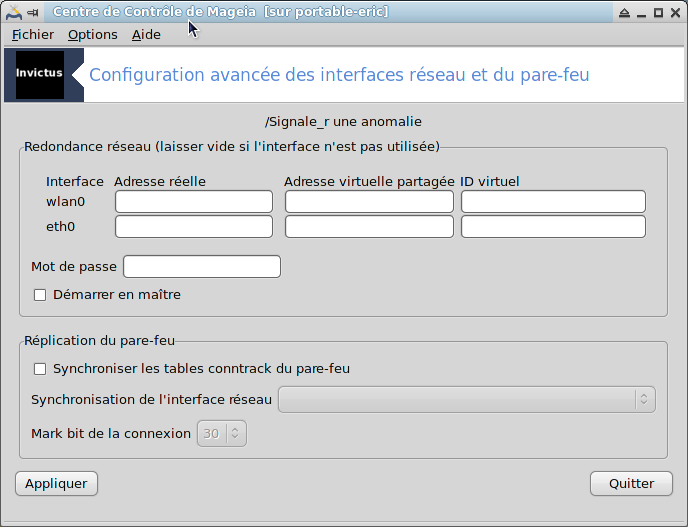

Cette page n'a pas été écrite faute de ressources. Si vous pensez pouvoir écrire cette aide, vous pouvez prendre contact avec l'équipe de documentation ou bien laisser un message sur le forum MLO.

Il est possible de démarrer cet outil depuis la ligne de commande, en tapant drakinvictus sous root.

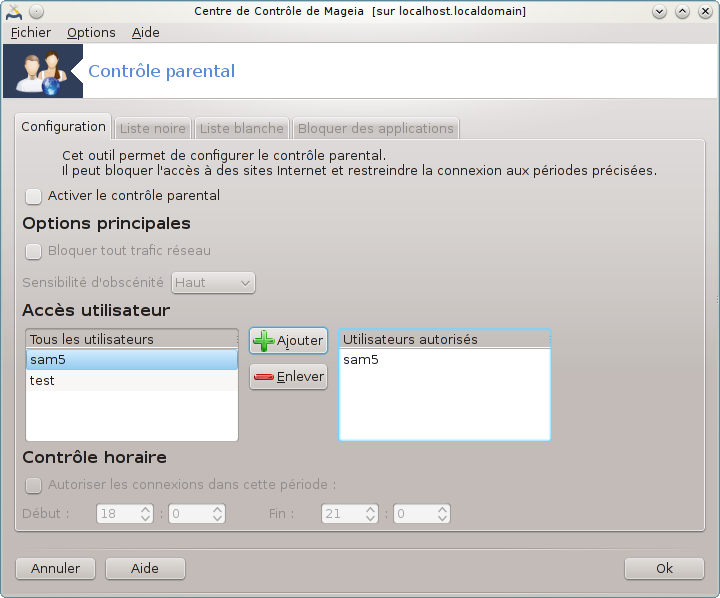

Cet outil [46]se trouve dans le Centre de Contrôle de Mageia dans l'onglet Sécurité, appelé Contrôle parental. Si vous ne voyez pas cet outil, c'est qu'il faut installer le paquetage drakguard (non installé par défaut).

Drakguard offre un moyen aisé pour paramétrer le contrôle parental sur votre ordinateur afin de limiter les possibilités de chacun et en fonction de l'heure. Drakguard possède trois modes d'action :

Il limite l'accès au web aux utilisateurs désignés et à l'heure définie de la journée. Il réalise cela en contrôlant le pare-feu Shorewall installé dans Mageia.

Il bloque l'exécution de commandes particulières pour les utilisateurs désignés, ainsi ceux-ci ne peuvent exécuter que les actions autorisées.

Il limite l'accès aux sites Web, à la fois définis manuellement dans les listes noire/blanche, mais aussi définis dynamiquement selon le contenu du site. Pour cela, Drakguard utilise DansGuardian, le leader des logiciels Opensource de filtrage et de contrôle parental.

Avertissement

Si le disque dur de votre ordinateur contient des partitions formatées en Ext2, Ext3, ou ReiserFS, vous verrez une fenêtre surgissante proposer de configurer les partions avec ACL. ACL signifie Access Control Lists (listes des contrôles d'accès) et est une fonctionnalité du noyau Linux qui permet de limiter l'accès à des fichiers pris individuellement aux seul utilisateurs désignés. ACL fonctionne dans les systèmes de fichiers Ext4 et Btrfs, mais peut être validé par une option dans les partitions Ext2, Ext3, ou Reiserfs. Si vous répondez "oui", Drakguard va reconfigurer toutes vos partitions pour supporter ACL, et vous demandera de redémarrer.

: Si coché, le contrôle parental est mis en place et l'accès à l'onglet Bloquer des applications est rendu possible.

: Si coché, tous les Sites Web sont bloqués sauf ceux de la liste blanche. Si non coché, tous les Sites Web sont autorisés, sauf ceux de la liste noire.

: Les utilisateurs listés seulement à gauche auront leurs accès limités conformément aux règles définies. Les utilisateurs listés à droite ont un accès total, ainsi les utilisateurs adultes de l'ordinateur ne sont pas impactés. Sélectionner un utilisateur à gauche et cliquer sur pour l'ajouter comme utilisateur autorisé. Sélectionner un utilisateur à droite et cliquer sur pour le retirer des utilisateurs autorisés.

Si coché, l'accès internet est autorisé avec les restrictions entre l'heure de Début et l'heure de Fin. Il est totalement bloqué en dehors ce cet intervalle de temps.

Entrer les URL des sites web dans le premier champ en haut et cliquer sur le bouton.

[43] Il est possible de démarrer cet outil depuis la ligne de commande, en tapant msecgui sous root.

[44] Il est possible de lancer cet outil depuis la ligne de commande en tapant sous root : drakfirewall.

[45] Il est possible de lancer cet outil depuis la ligne de commande en tapant sous root : draksec.

[46] Il est possible de démarrer cet outil depuis la ligne de commande, en tapant drakguard sous root.