この画面では幾つかのセキュリティ ツールからいずれかを選ぶことができます。詳しく知るには下のリンクをクリックします。

セキュリティ

「MSEC: システムのセキュリティと監査」 = システムのセキュリティ, パーミッション, 監査を設定

msecgui[43] は msec のグラフィック ユーザ インターフェースで、これは二つのアプローチでシステムのセキュリティを設定できるようにするものです:

システムの動作を設定し、msec はシステムに対してより安全になるような変更を適用します。

何か危険に思われることがあった場合に警告するために自動的に定期チェックを行います。

msec は "セキュリティ レベル" の概念を用いており、変更や強制を監査可能な一連のシステム権限を設定することが意図されています。それらの幾つかは Mageia によって提案されるものですが、自分でカスタマイズしたセキュリティ レベルを定義することも可能です。

上のスクリーンショットを参照してください。

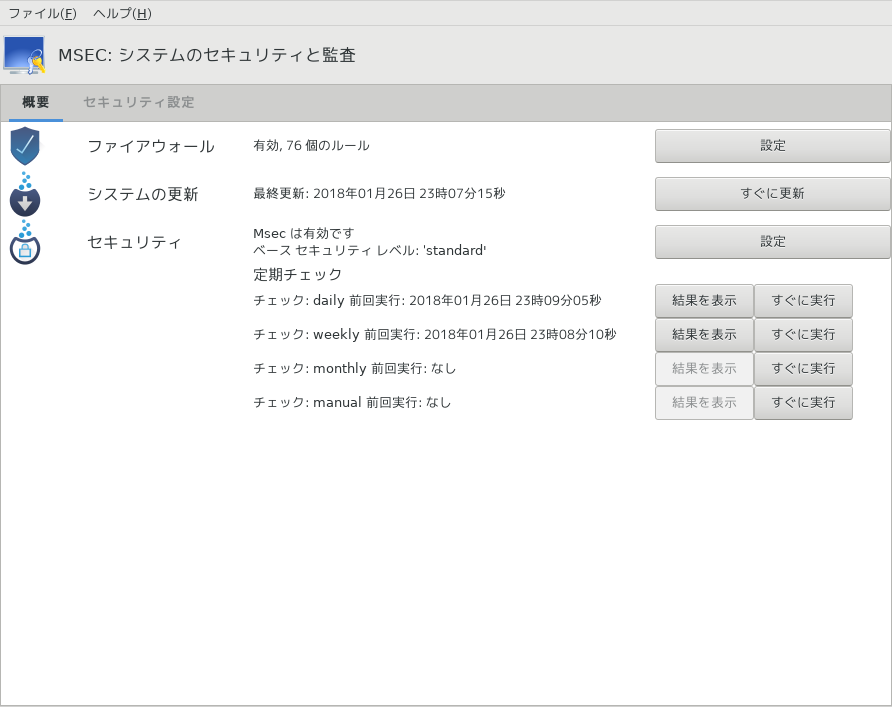

最初のタブには異なるセキュリティ ツール群の一覧があり、右側のボタンでそれらを設定することができます:

ファイアウォール, MCC / セキュリティ / 個人用ファイアウォールの設定 でも見つかります

更新, MCC / ソフトウェアの管理 / システムを更新 でも見つかります

msec 自体の幾つかの情報:

有効か無効

設定された基本セキュリティ レベル

前回の定期チェックの日時と詳細結果を見るためのボタンとすぐにチェックを実行するための別のボタン。

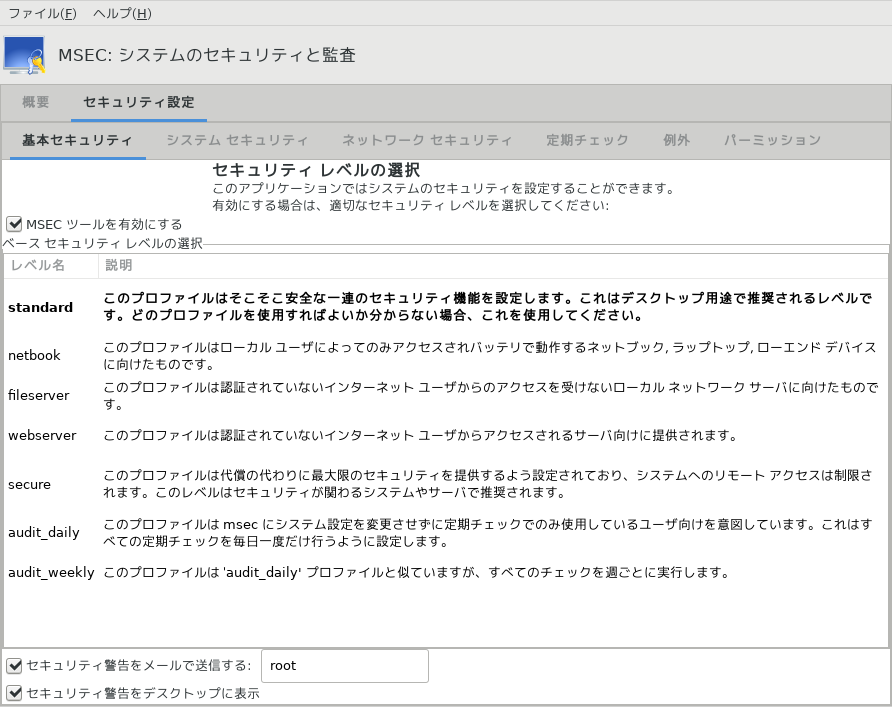

二つめのタブもしくはセキュリティのボタンをクリックすると下と同じ画面に切り替わります。

セキュリティ レベル:

MSEC ツールを有効にするにチェックした後、このタブでは太字で表示されるセキュリティ レベルをダブルクリックで選択することができます。このボックスがチェックされていない場合、レベル « none » が適用されます。以下のレベルが利用可能です:

レベル none。このレベルはシステムのセキュリティを制御するのに msec を使用することを望まず、自分でチューニングすることを好む場合が意図されます。これはすべてのセキュリティ チェックを無効化し、システムの設定に一切の制限を行いません。システムを攻撃に対して脆弱にしてしまうため、このレベルは何をしているのか分かっている場合にのみ使用してください。

レベル standard。これはインストール時の既定の設定でかつ普通のユーザ向けを意図しています。これは幾つかのシステム設定を強制し、システム ファイル, システム アカウント, 脆弱なディレクトリ パーミッションにおける変更を検出するセキュリティ チェックを日ごとに実行します (このレベルは過去の msec のバージョンのレベル 2 と 3 に近いです)。

レベル secure。このレベルはシステムを確実に安全でかつ使えるものにしたい場合を意図しています。これはシステムのパーミッションを更に制限し、より多くの定期チェックを行います。その上で、システムへのアクセスはより制限されます (このレベルは過去の msec のバージョンのレベル 4 (High) と 5 (Paranoid) に近いです)。

これらのレベルに加え、fileserver, webserver, netbook のような異なるタスク志向のセキュリティも提供されます。このようなレベルは最も一般的な用途に従ってシステムのセキュリティを事前に設定しようとします。

最後の audit_daily と audit_weekly と呼ばれる二つのレベルは実際にはセキュリティ レベルではなく、定期チェックを行うだけのツールになります。

これらのレベルは /etc/security/msec/level.<levelname>

に保存されます。カスタマイズされたセキュリティ

レベルを定義することも可能で、level.<levelname> というファイル群にそれらを

/etc/security/msec/

フォルダの中に配置します。この機能はカスタマイズされた、もしくはより安全なシステム設定を要求するパワー ユーザ向けに意図されています。

注意

ユーザによって変更されたパラメータは既定のレベルの設定よりも優先されるということを心に留めておいてください。

セキュリティ警告:

にチェックした場合、msec によって生成されたセキュリティ警告がローカルのメールですぐそばのフィールドに入力されたセキュリティ管理者宛に送られます。ローカルのユーザか完全なメール アドレスのいずれかを入力できます (ローカルのメールとメール マネージャが適切に設定されていなければなりません)。最後に、セキュリティ警告はお使いのデスクトップ上で直接受け取ることができます。適切なボックスにチェックすると有効になります。

重要項目

セキュリティ警告の設定項目は起こりうるセキュリティ問題をセキュリティ管理者へ即座に知らせるために有効にすることを強く推奨します。さもなければ、管理者は

/var/log/security の中にあるログ ファイル群を定期的にチェックする必要があります。

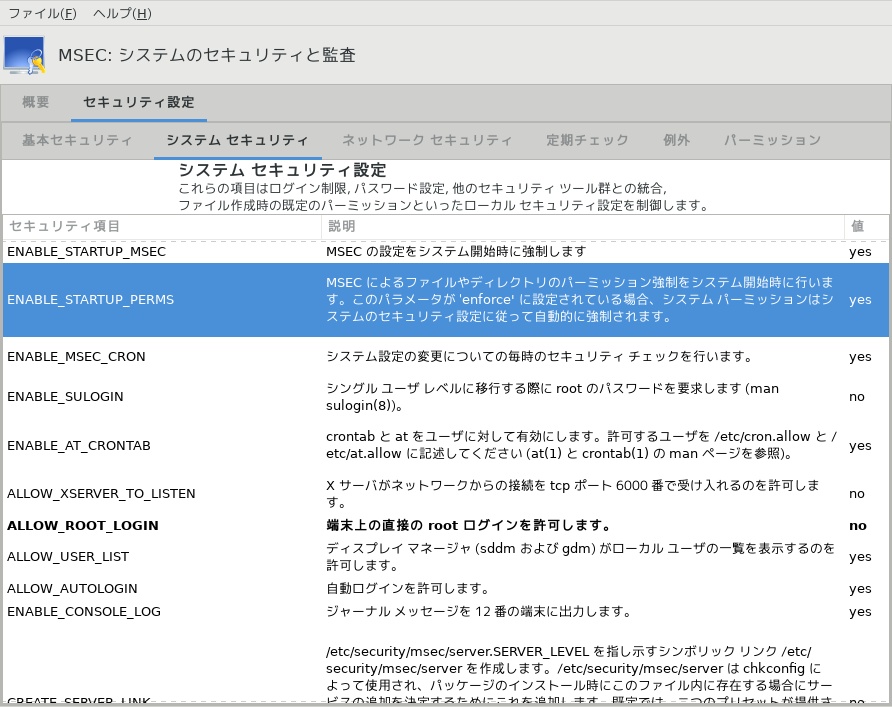

セキュリティ設定:

カスタマイズされたレベルの作成以外にもコンピュータのセキュリティをカスタマイズする方法はあり、任意の設定項目を変更するためにこのタブを後から使用することもできます。msec

の現在の設定は /etc/security/msec/security.conf

に保存されています。このファイルは現在のセキュリティ レベル名と、設定項目群に対するすべての変更の一覧を含んでいます。

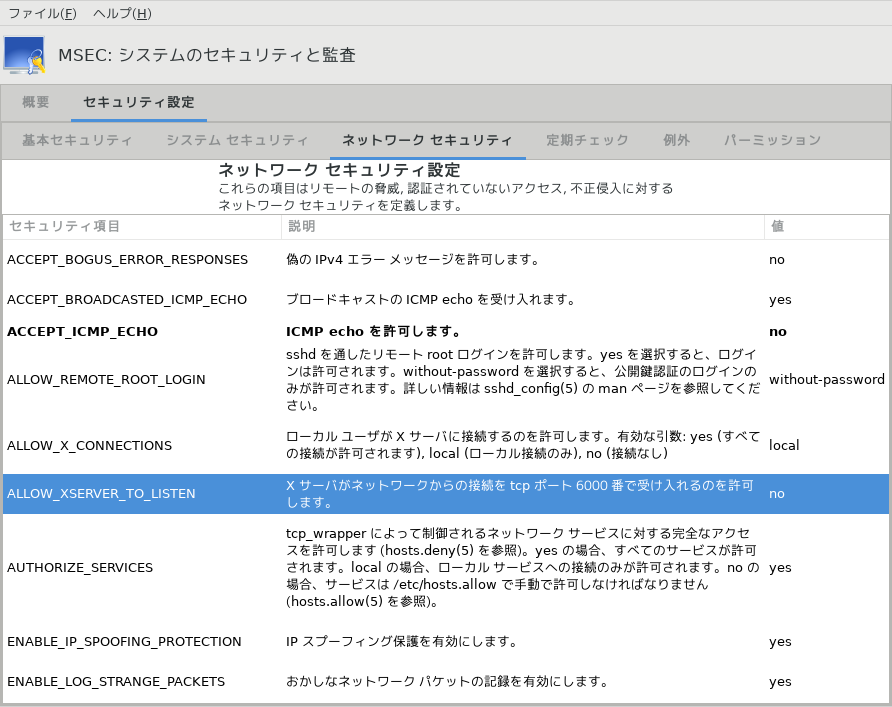

このタブはすべてのセキュリティ設定の項目を左側のコラムに、説明を真ん中のコラムに、それらの現在の値を右側のコラムに表示します。

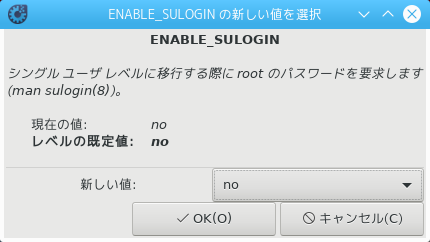

設定項目の値を変更するには、それをダブルクリックすると新しいウィンドウが現れます (下のスクリーンショットを参照)。これは項目名, 短い説明, 現在値と既定値, 新しい値が選択可能なドロップ ダウン リストを表示します。 ボタンを押すと選択が有効になります。

注意

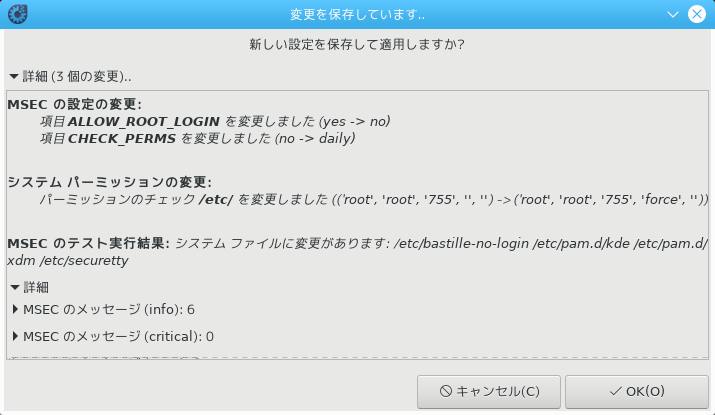

msecgui を終了する際、忘れずにメニューので確実に設定を保存してください。設定が変更されている場合、msecgui は保存前に変更をプレビューすることができます。

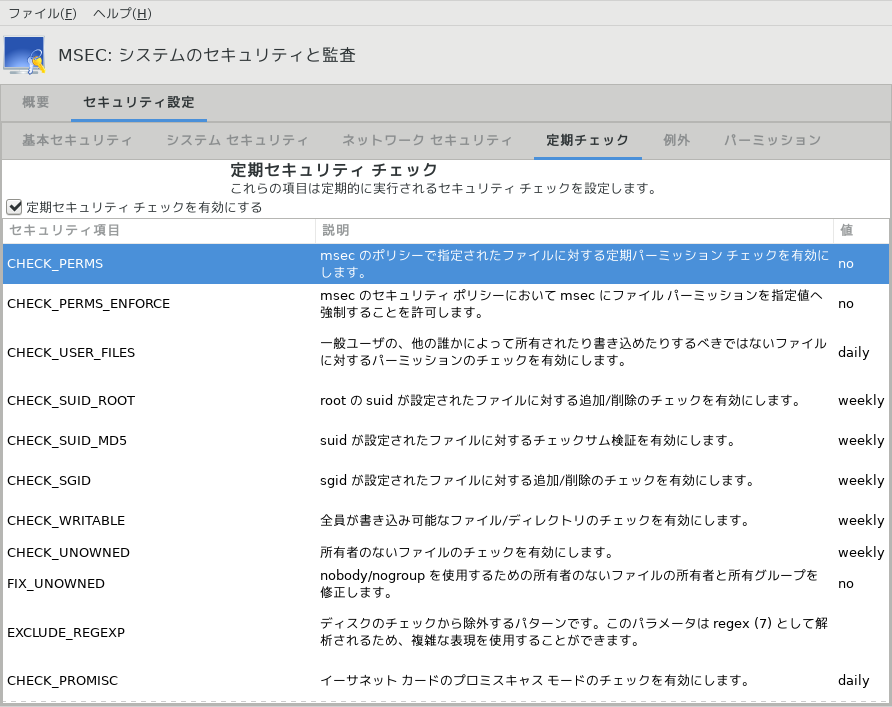

定期チェックは msec が潜在的に危険と考えるすべての状況についてセキュリティ警告を用いてセキュリティ管理者に通知することを狙いとしています。

このタブはがチェックされている場合に msec によって行われたすべての定期チェックとそれらの頻度を表示します。変更は前のタブと同様に行われます。

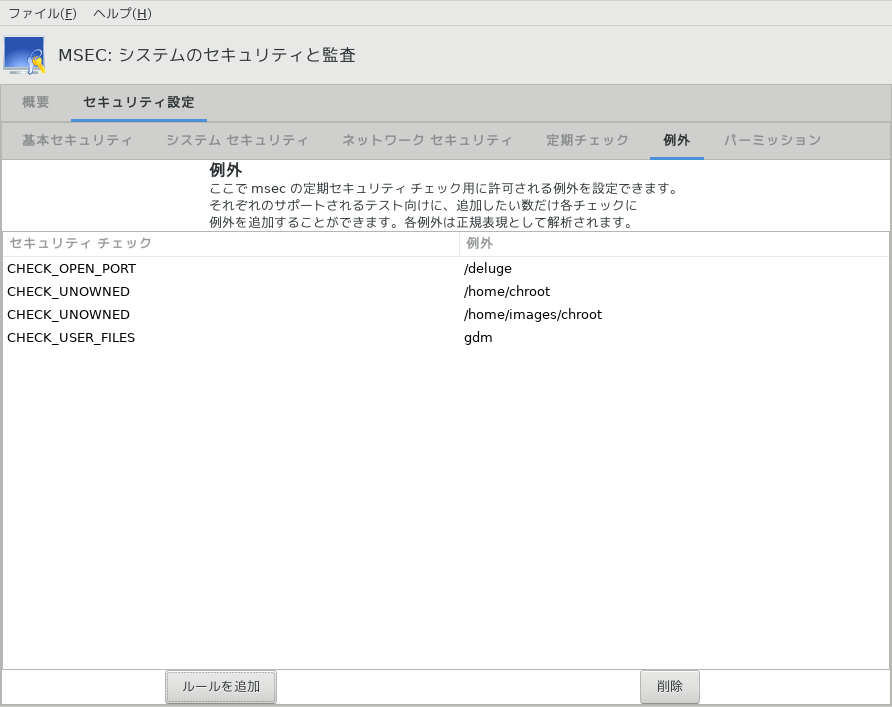

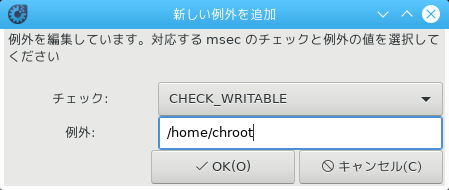

時に警告メッセージは把握済みな望まれる状況が原因となります。これらの場合においてこれらは役に立たず管理者にとって時間の無駄となります。このタブでは望まない警告メッセージを避けたい分だけの数の例外を作成できます。これは msec の初回実行時には間違いなく空です。下のスクリーンショットは四つの例外を表示しています。

例外を作成するには、ボタンをクリックします。

チェックのドロップ ダウン リストから望みの定期チェックを選択し、例外をテキスト入力欄に入力します。例外の追加は決して最終的なものではなく、例外タブのボタンを用いて削除するかダブルクリックで変更することができます。

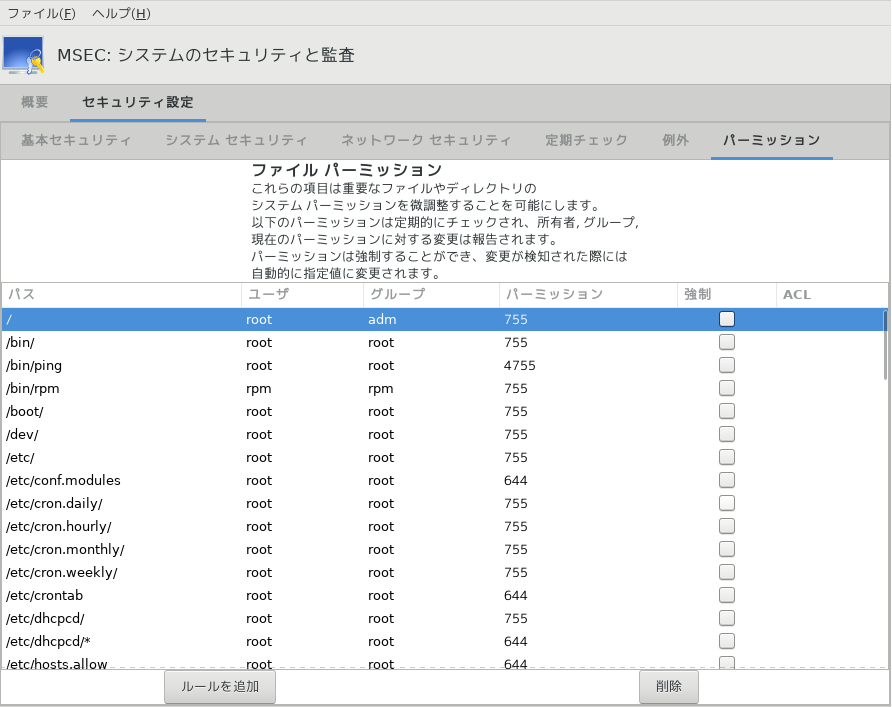

このタブはファイルやディレクトリのパーミッションをチェックおよび強制するためのものです。

セキュリティ用と同様、msec には異なるパーミッションのレベル (standard, secure など) があり、これらは選択されたセキュリティ

レベルに従って有効になります。自分でカスタマイズしたパーミッション レベルを作成することができ、それらはフォルダ

/etc/security/msec/ の中に

perm.<levelname>

というファイル名で保存されます。この機能はカスタマイズされた設定を要求するパワー

ユーザ向けに意図されています。任意のパーミッションを変更するためにこのタブを後から使用することもできます。現在のパーミッションは

/etc/security/msec/perms.conf

に保存されます。このファイルはパーミッションに対するすべての変更の一覧を含んでいます。

既定のパーミッションはルールの一覧 (一行に一つ) として見ることができます。左側にルールに関係するファイルやフォルダがあり、次に所有者、その次がグループそしてルールによって付与されるパーミッションとなります。もし、ルールの:

強制がチェックされていない場合、msec はこのルールで定義されているパーミッションが変更されていないかをチェックし、変更された場合には警告メッセージを送りますが、行うのはそれだけで何も変更は行いません。

強制がチェックされている場合、msec は次回の定期チェック時にパーミッションを強制します。

重要項目

これが動作するためには、定期チェック タブの項目 CHECK_PERMS が適切に設定されていなければなりません。

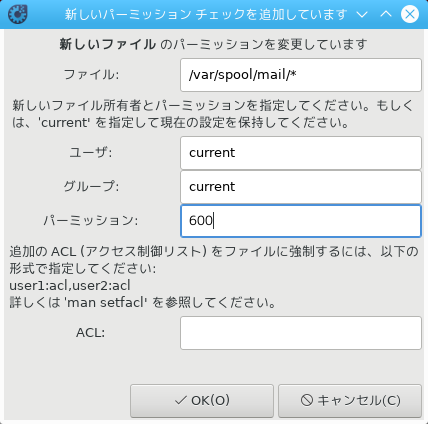

新しいルールを作成するには、ボタンをクリックして下の例で示されるようにフィールドを入力します。ファイルのフィールドではジョーカーの * が使用できます。“current” は変更なしを意味します。

ボタンをクリックして選択を有効にします。終了する際、忘れずにメニューので確実に設定を保存してください。設定が変更されている場合、msecgui は保存前に変更をプレビューすることができます。

注記

設定ファイル /etc/security/msec/perms.conf

を編集することによってルールを作成もしくは変更することもできます。

注意

パーミッション タブ内の変更 (もしくは設定ファイルの直接編集) は次回の定期チェックで反映されます (定期チェック タブの項目 CHECK_PERMS を参照)。それらをすぐに反映させたい場合、端末内で root 権限で msecperms コマンドを使用してください。msecperms に変更されることになるパーミッションは msecperms -p コマンドで事前に知ることができます。

注意

端末やファイル マネージャでパーミッションを変更する際、パーミッション タブで強制がチェックされたファイルに対して、msecgui は定期チェック タブの項目 CHECK_PERMS と CHECK_PERMS_ENFORCE の設定に従ってしばらくしてから変更前のパーミッションに戻すということを忘れないでください。

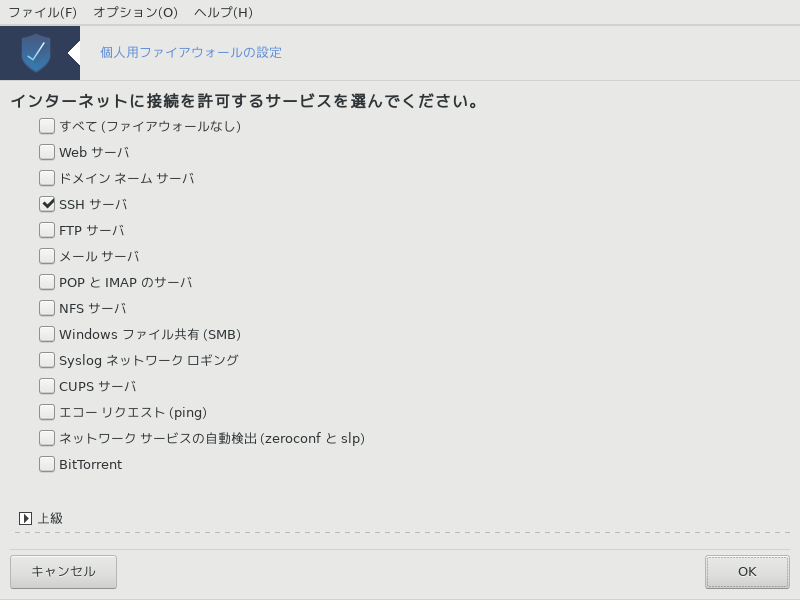

このツール[44] は Mageia コントロール センターのセキュリティ タブで見つかり、"個人用ファイアウォールの設定" と書かれています。これは "システムのセキュリティ, パーミッション, 監査の設定" の最初のタブにあるのと同じツールです。

Mageia には基本的なファイアウォールが既定でインストールされています。すべての外部からの接続は許可されていなければブロックされます。上の最初の画面では、どのサービスに対する外部からの接続の試行を受け入れるかを選択できます。セキュリティのためには - ファイアウォールを無効化したいのでなければ、最初のボックス - すべて (ファイアウォールなし) をチェックしないでください。そして、必要なサービスだけをチェックしてください。

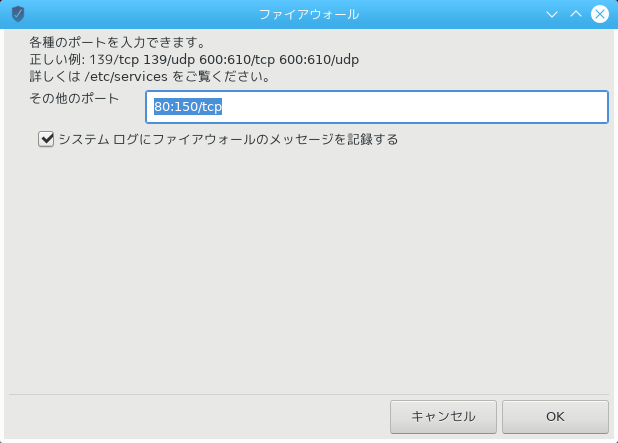

開くポート番号を手動で入力することができます。をクリックすると新しいウィンドウが開きます。その他のポートのフィールドの中に、以下の例に従って必要なポートを入力します :

80/tcp : tcp プロトコルのポート 80 を開く

24000:24010/udp : udp プロトコルの 24000 から 24010 のすべてのポートを開く

ポート番号を列挙する場合はスペースで区切ります。

システム ログにファイアウォールのメッセージを記録するのボックスがチェックされている場合、ファイアウォールのメッセージはシステム ログに保存されます。

注記

特定のサービス (ウェブやメールのサーバ, ファイル共有など) を動かしていない場合、何もチェックしないということは可能で、これはむしろ推奨されます。これはあなたがインターネットに接続することを妨げるものではありません。

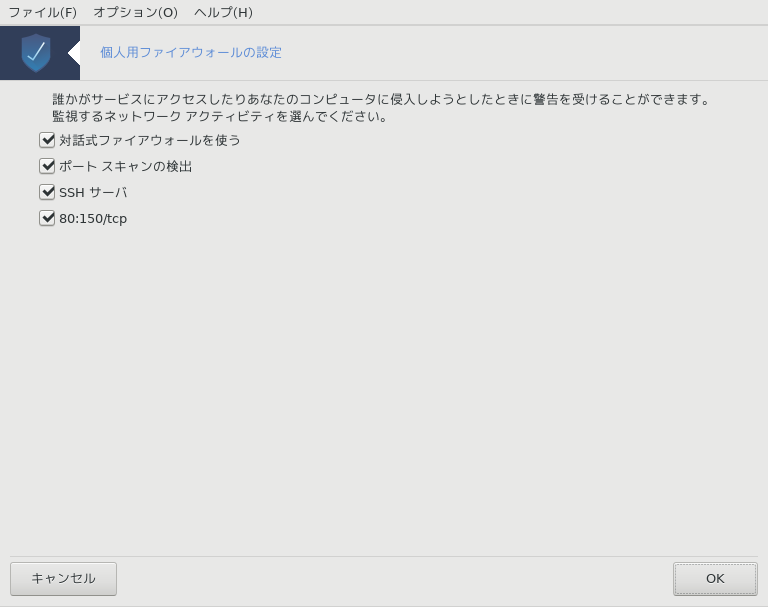

次の画面は対話式ファイアウォールの設定項目を扱います。少なくとも最初の対話式ファイアウォールを使うボックスがチェックされている場合にこれらの機能は接続の試行を警告するようにできます。二番目のボックスをチェックするとポートがスキャンされたときに警告します (お使いのマシンに侵入しようとしてどこかで失敗したのを見つけるため)。三番目以降の各ボックスはあなたが最初の二つの画面で開いたポートに対応しています; 下のスクリーンショットでは、そのようなボックスが二つあります: SSH サーバと 80:150/tcp です。これらをチェックすると、これらのポートの接続が試行されるたびに警告します。

これらの警告はネットワーク アプレットを通して警告ポップアップによって通知されます。

最後の画面では、どのネットワーク インターフェースがインターネットに接続されていて、かつ保護されなければならないかを選択します。OK ボタンをクリックすると、必要なパッケージがダウンロードされます。

ティップ

どれを選択するか分からない場合、MCC の ネットワーク タブ内を見てください。新しいネットワーク インターフェースを設定のアイコンです。

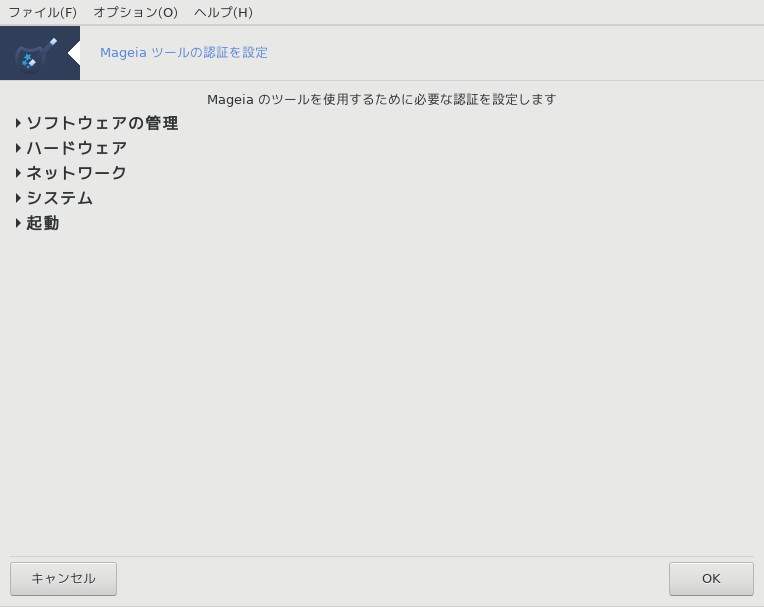

このツール[45] は Mageia コントロール センターのセキュリティ タブにあります。

これは通常管理者によって行われる処理を通常のユーザが行うために必要な権限を与えます。

展開したい項目の左にある小さな矢印をクリックします:

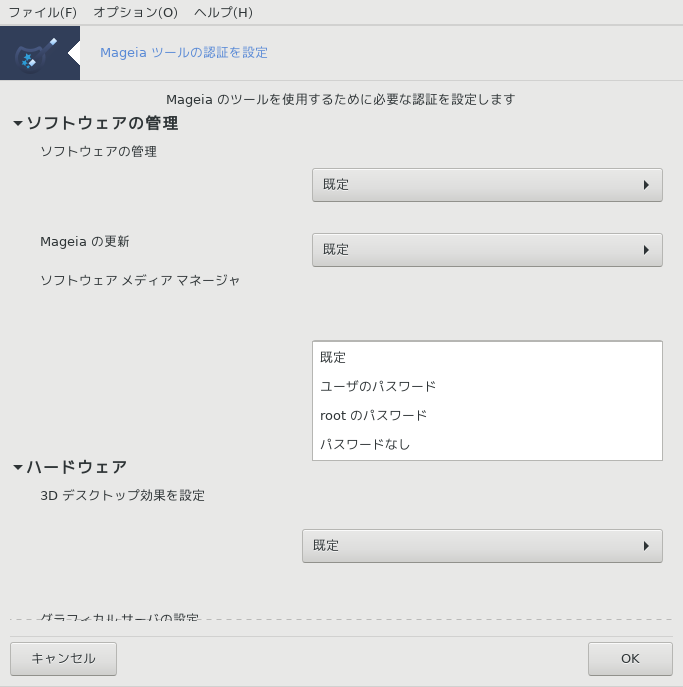

Mageia コントロール センターの中で利用できるツールのほとんどがウィンドウの左側に表示され (上のスクリーンショットを参照)、各ツールには右側にドロップ ダウン リストがあり、以下の選択肢があります:

既定: 起動モードは選択されたセキュリティ レベルによって決まります。MCC の同じタブのツール "システムのセキュリティ, パーミッション, 監査の設定" を参照してください。

ユーザのパスワード: ツールが起動する前にユーザのパスワードを訊かれます。

root のパスワード: ツールが起動する前に root のパスワードを訊かれます。

パスワードなし: パスワードを訊かれずにツールが起動します。

このページはリソース不足によりまだ書かれていません。このヘルプを書くことができるとお考えの場合、Doc チームに連絡してください。よろしくお願いします。

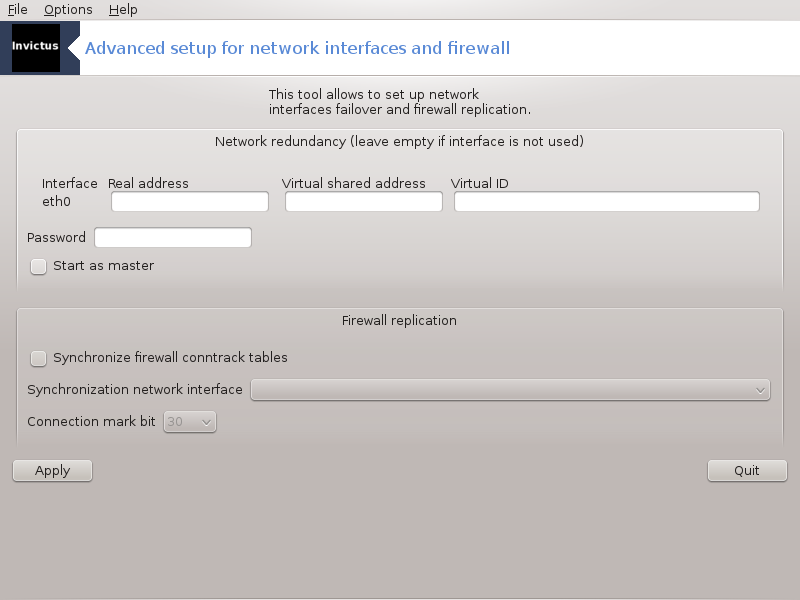

このツールはコマンド ラインから開始でき、drakinvictus を root として入力します。

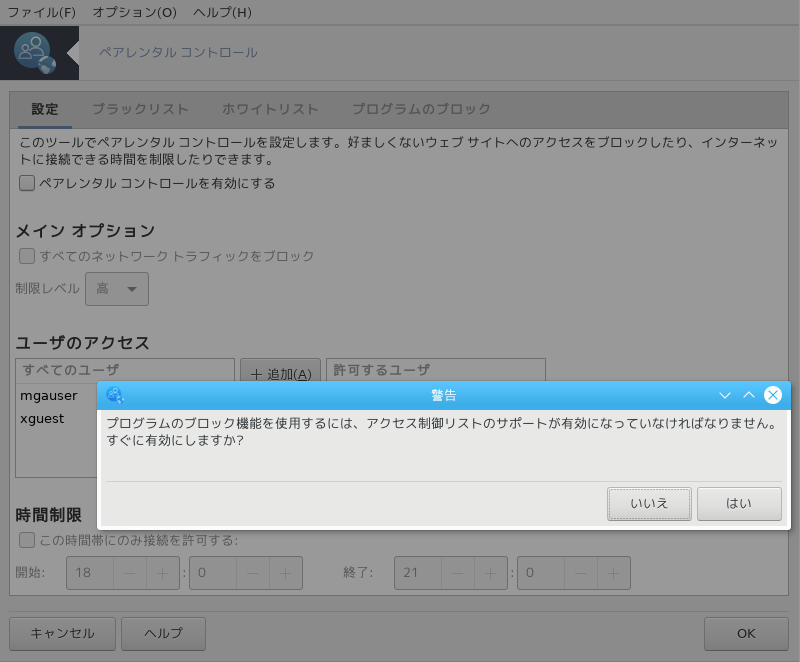

このツール[46] は Mageia コントロール センターのセキュリティ タブで見つかり、ペアレンタル コントロールと書かれています。これが見つからない場合、drakguard パッケージをインストールする必要があります (既定ではインストールされません)。

Drakguard はお使いのコンピュータ上のペアレンタル コントロールを設定する簡単な方法で、誰が何を行えるかやその時間帯を制限します。Drakguard には三つの有用な機能があります:

指定ユーザのウェブ アクセスの時間帯を制限します。これは Mageia に組み込まれた shorewall ファイアウォールを制御することで実現しています。

指定ユーザが特定のコマンドを実行するのを妨げ、これらのユーザはあなたが許可したコマンドしか実行できません。

ウェブ サイトへのアクセスを制限し、手動で定義したブラックリスト/ホワイトリストの両方だけでなく、ウェブ サイトの内容による動的な制限も行います。これを実現するために Drakguard はオープンソースな一流のペアレンタル コントロール ブロッカーである DansGuardian を使用しています。

警告

お使いのコンピュータが Ext2, Ext3, ReiserFS のいずれかでフォーマットされたハード ドライブ パーティションを含んでいる場合、お使いのパーティションで ACL を設定するように勧めるポップアップが表示されます。ACL は Access Control List を表しており、個別のファイルに対するアクセスを特定のユーザに制限することを可能にする Linux カーネルの機能です。ACL は Ext4 や Btrfs のファイル システムに組み込まれていますが、Ext2, Ext3, Reiserfs のパーティションではオプションによって有効にしなければなりません。この促しに対して 'はい' を選択した場合、drakguard はお使いのすべてのパーティションで ACL をサポートするよう設定し、再起動を提案します。

: チェックした場合、ペアレンタル コントロールが有効になり、プログラムのブロック タブが操作できるようになります。

: チェックした場合、ホワイトリスト タブの項目以外のすべてのウェブ サイトがブロックされます。チェックしない場合、ブラックリスト タブの項目以外のすべてのウェブ サイトが許可されます。

: 左側のユーザはあなたが定義したルールに従ってアクセスが制限されます。右側のユーザはアクセスが制限されません。そのため、このコンピュータを使用している大人のユーザは不便を感じることはありません。左側のユーザを選択してをクリックするとこのユーザを許可ユーザとして追加します。右側のユーザを選択してをクリックするとこのユーザを許可ユーザから削除します。

チェックした場合、インターネットのアクセスは開始時刻と終了時刻の間に制限されます。これ以外の時間帯では完全にブロックされます。