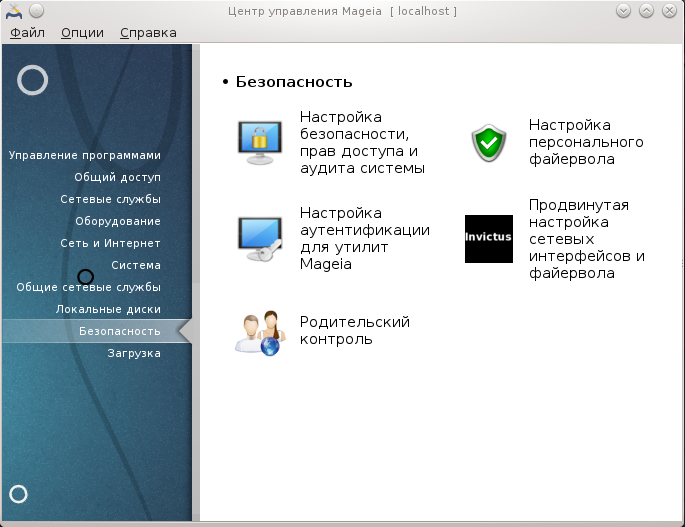

С помощью этого пункта можно получить доступ к нескольким инструментам управления защитой системы от внешнего вмешательства. Нажмите на ссылку, расположенную ниже, чтобы узнать больше.

Безопасность

«MSEC: безопасность и аудит системы» = Настройка безопасности, прав доступа и аудита системы

msecgui[43] - графический интерфейс к msec, с помощью которого можно настроить защиту системы следующим образом:

Установить системное поведение; msec вносит в систему изменения с целью ее страхования.

Выполнять периодические автоматические проверки системы с целью предупредить вас о потенциально опасных изменениях.

В msec использована концепция «уровней безопасности». Уровни предназначены для настройки целого набора прав доступа в системе, за которыми будет наблюдать и принудительно изменять программа. В Mageia вам будет предложено несколько типовых уровней, но вы можете определить собственные нетипичные уровни безопасности.

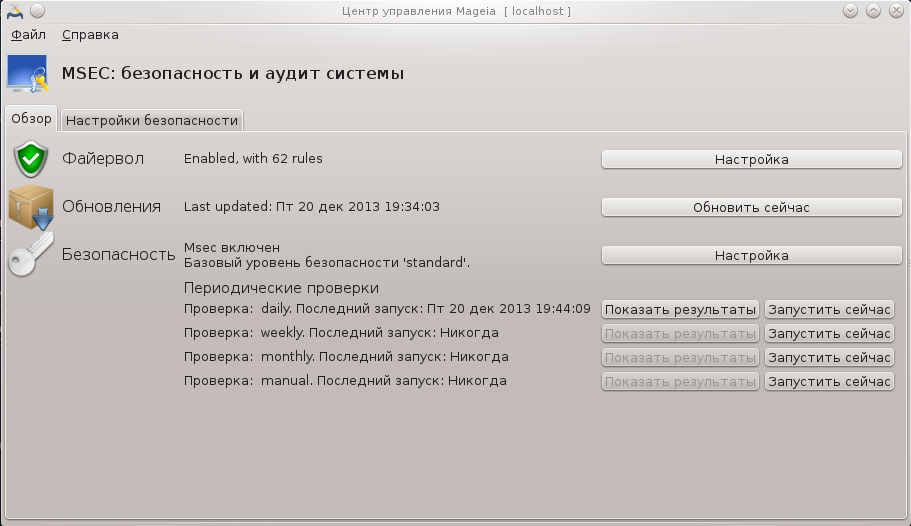

Смотрите приведённый выше скриншот

На первой вкладке будет показан список различных инструментов защиты с расположенной справа кнопкой для настройки этих инструментов:

К файерволу можно получить доступ с помощью Центра управления Mageia - страница «Безопасность», пункт «Настройка персонального файервола».

Доступ к обновлениям можно получить в Центре управления Mageia - страница «Управление программами», пункт «Обновление системы».

Сам msec с некоторой информацией:

включен или нет

настроен базовый уровень безопасности

даты последних периодических проверок, кнопки просмотра подробного отчёта и кнопки для немедленного выполнения проверки.

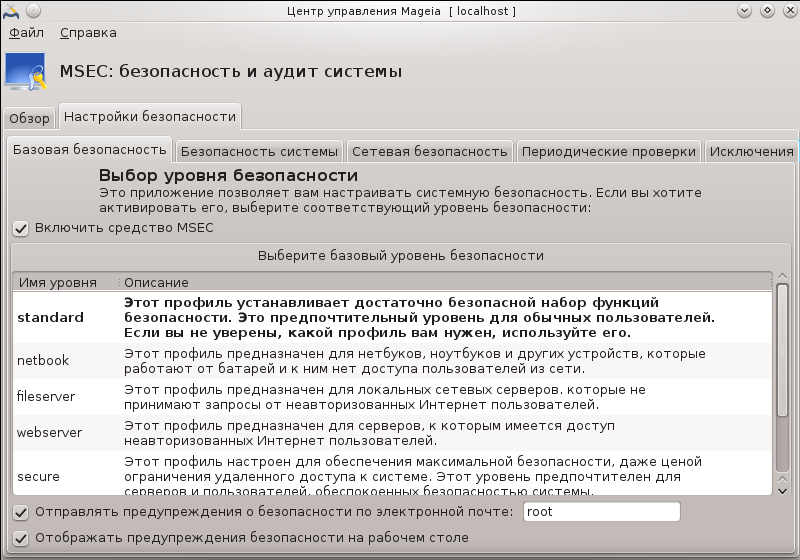

Нажав левой кнопкой мыши на второй вкладке или кнопку , будет показана страница, подобная приведённой на снимке ниже.

Уровни безопасности:

После выбора пункта Включить инструмент MSEC, с помощью этой вкладки вы можете двойным щелчком кнопки мыши выбрать уровень безопасности. Если этот пункт не будет отмечен, правила обеспечения безопасности не будут применяться. По умолчанию можно воспользоваться такими уровнями безопасности:

Уровень none. Этот уровень предназначен для ситуаций, когда вы не хотите, чтобы msec руководил безопасностью системы, и хотите настроить средства защиты самостоятельно. Если будет выбран этот уровень, все проверки безопасности будут отключены, программа не будет применять никаких ограничений на настройки и параметры системы. Пожалуйста, пользуйтесь этим уровнем только если полностью осознаёте последствия, поскольку его использование оставит вашу систему уязвимой к нападениям злоумышленников.

Уровень стандартный. Этот уровень является дефолтным после установки, он предназначен для обычных пользователей. Права доступа в системе будут несколько ограничены, будут выполняться ежедневные проверки защиты для выявления изменений в системных файлах, учётных записях и уязвимостей в правах доступа к каталогам (этот уровень подобен уровням 2 и 3 в старых версиях msec).

Уровень безопасный. Этот уровень будет полезным, если вам нужна защищённая система с определённой свободой в действиях. Права доступа в системе ограничены, выполняются периодические проверки. Кроме того, будет ограничен доступ к системе (этот уровень подобен уровням 4 (высокий) и 5 (параноидальный) в старых версиях msec).

Кроме этих уровней, предусмотрены различные ориентированные на задачи наборы настроек защиты, в частности уровень файловый сервер , веб-сервер и нетбук. Если вы воспользуетесь этими уровнями, то защита системы будет предварительно настроена на выполнение большинства типовых задач.

Последние два уровня называются ежедневные проверки и еженедельные проверки. На самом деле, это не совсем уровни безопасности, скорее инструменты, предназначенные только для выполнения периодических проверок.

Записи этих уровней хранятся в файлах

etc/security/msec/level.<Название уровня>. Вы

можете определить собственные нетипичные уровни безопасности и сохранить их

в специфических файлах с названиями level.<Название

уровня>, которые будут храниться в папке

etc/security/msec/. Создание уровней является

прерогативой опытных пользователей, которым требуется гибкая система

настроек и защищённая система.

Предостережение

Помните, что изменённые пользователем параметры превосходят дефолтные параметры уровня.

Уведомления безопасности:

Если вы выбрали пункт , то отчёты по безопасности , созданные msec, будут отправляться по локальной электронной почте администратору безопасности , указанному в соседнем поле. Вы можете либо указать имя учётной записи локального пользователя , либо указать адрес электронной почты полностью (чтобы это сработало, необходимо настроить локальные средства работы с электронной почтой и средства управления ею соответствующим образом). Наконец, вы можете получать уведомления по безопасности непосредственно с помощью рабочего стола . Просто отметьте соответствующий пункт, чтобы включить эти уведомления.

Важно

Настоятельно рекомендуем вам включить оповещения о безопасности для

администратора безопасности, чтобы немедленно получать информацию о

возможных проблемах с безопасностью. Если вы этого не сделаете,

администратору придётся регулярно знакомиться с файлами журнала, хранящимися

в каталоге /var/log/security.

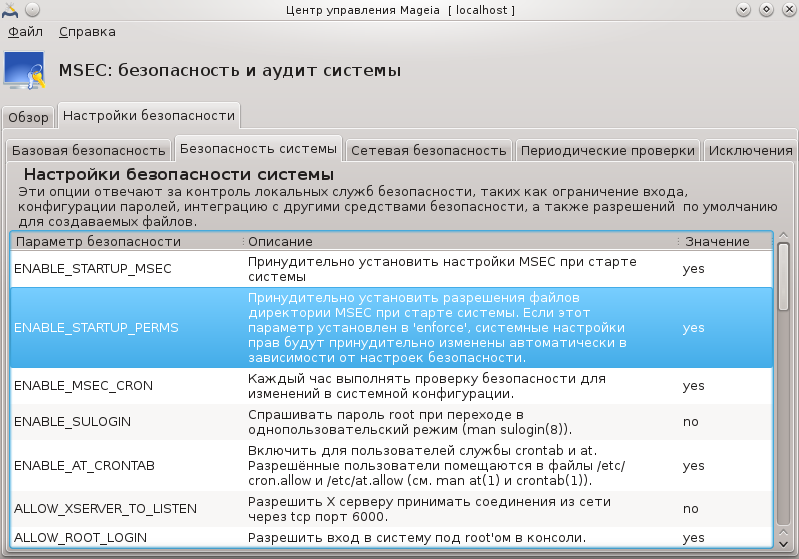

Опции безопасности:

Создание нетипичного уровня безопасности не является единственным способом

настройки защиты компьютера. Вы также можете воспользоваться вкладками для

изменения любого из нужных вам параметров. Текущие настройки msec хранятся в

файле /etc/security/msec/security.conf. В этом файле

содержатся данные о названии текущего уровня безопасности и список

изменений, которые были внесены в его параметры.

На этой вкладке отображаются все параметры защиты в левом столбце, их описания в центральном столбце и текущие значения в правом столбце.

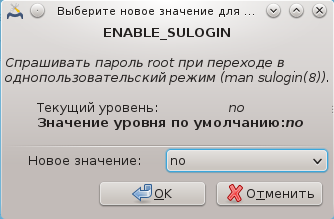

Чтобы изменить параметр, дважды щёлкните на соответствующем пункте. В ответ будет открыто новое окно (см. приведённый ниже снимок). В окне будет показано название параметра, краткое описание, текущее и дефолтное значение, а также выпадающий список, с помощью которого можно выбрать это значение. Нажмите кнопку , чтобы сделать ваш выбор.

Предостережение

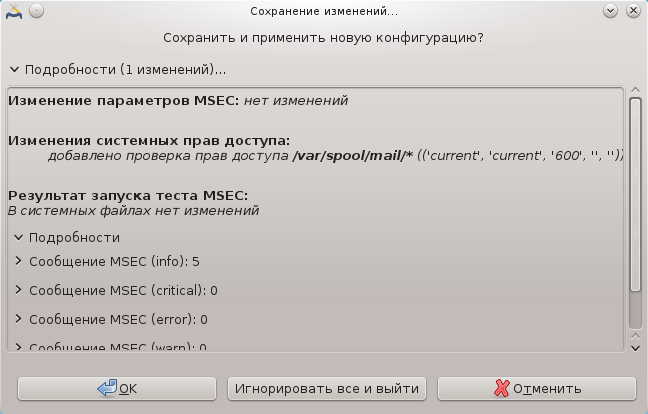

Не забудьте перед завершением работы msecgui сохранить ваши настройки с помощью пункта меню . Если вами были внесены изменения в параметры, то msecgui предоставит вам возможность просмотреть список изменений, прежде чем эти изменения будут сохранены.

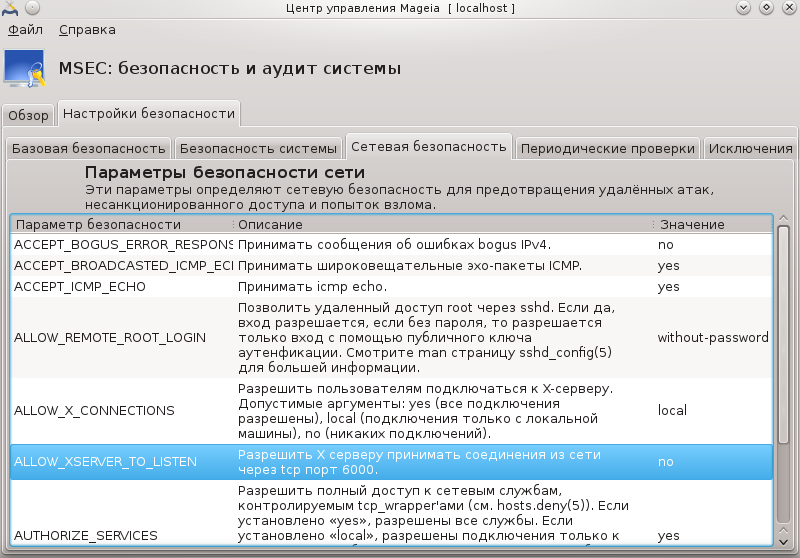

На этой вкладке отображаются все параметры защиты работы в сети. Она работает подобно работе предыдущей вкладки.

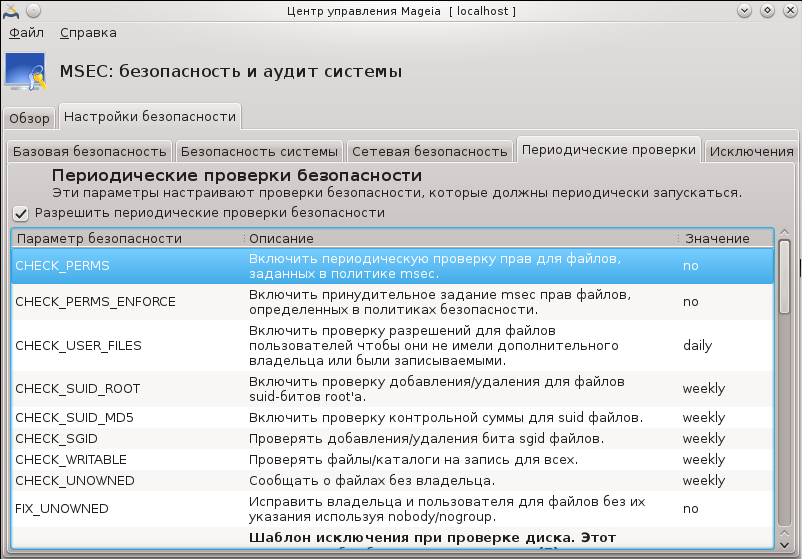

Периодические проверки предназначены для информирования администратора безопасности с помощью уведомлений по всем проблемам, которые msec считает потенциально опасными.

На этой вкладке отображаются все выполненные msec периодические проверки и их частота, если установлен флажок . Изменения можно вносить аналогично внесению изменений на предыдущих вкладках.

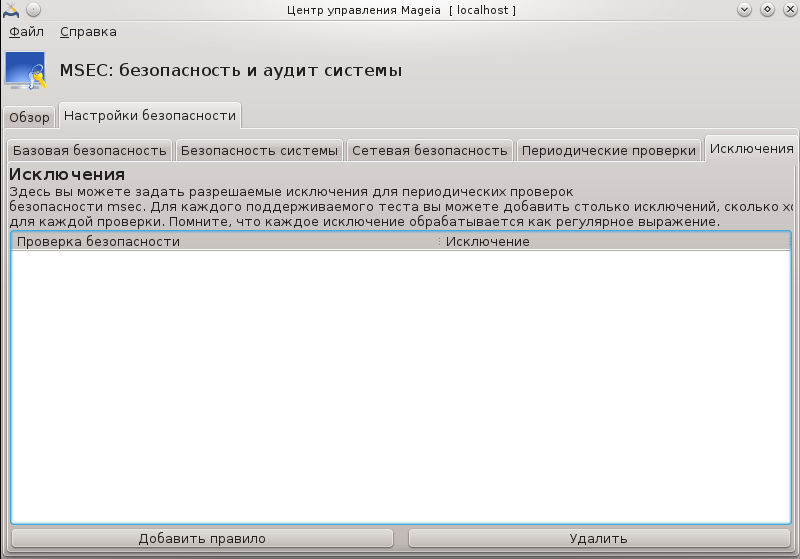

Иногда оповещения создаются по хорошо известным и безопасным «проблемам». В таких случаях оповещения являются лишними и только тратят время администратора. С помощью этой вкладки вы можете создать любое количество исключений для устранения лишних уведомлений. При первом запуске msec список на этой вкладке, конечно же, будет пустым. На следующем снимке показаны исключения.

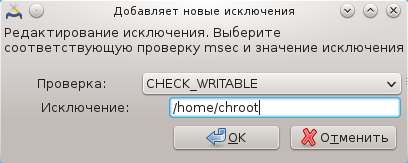

Чтобы создать запись исключения, нажмите кнопку .

Выберите желаемые периодические проверки с помощью выпадающего списка Проверка, введите Исключение в соответствующее поле. Конечно же, добавление исключения не является окончательным. Вы можете либо удалить его с помощью нажатия кнопки на вкладке Исключения, или изменить созданную запись исключения двойным щелчком левой кнопкой мыши на соответствующем пункте.

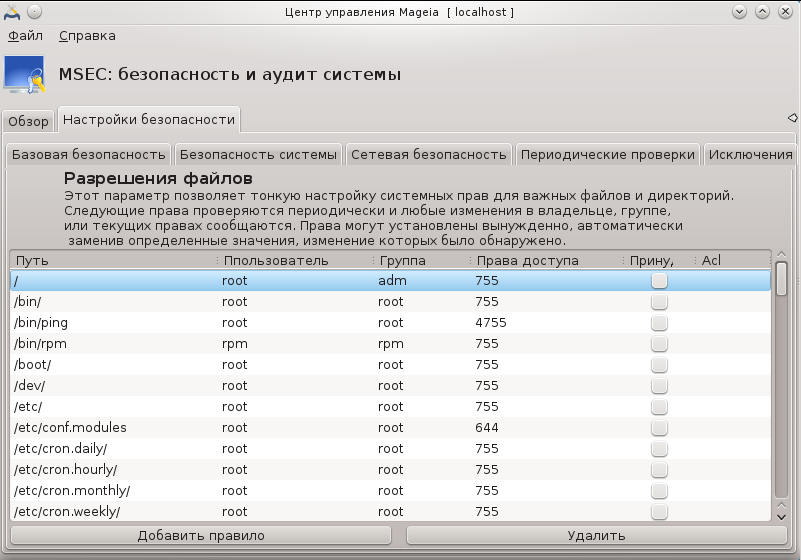

Эту вкладка предназначена для настройки проверок прав доступа к файлам и каталогам и принудительного установления соответствующих прав.

Подобно уровням защиты, в msec предусмотрены различные уровни прав доступа

(стандартный, безопасный, ..), которые включаются в соответствии с заданным

уровнем безопасности . Вы можете создавать собственные нетипичные уровни

прав доступа, сохранять их в соответствующих файлах с названиями

perm.<Название уровня>в каталог

etc/security/msec/. Конечно же , этим стоит

пользоваться имея определенный опыт и причину для создания нетипичного

уровня. Кроме того, можно воспользоваться вкладкой окна настроек для

внесения изменений в уже созданные права доступа. Текущие настройки

сохраняются в файле /etc/security/msec/perms.conf. Этот

файл содержит список изменений, которые были внесены для прав доступа.

Типичные права доступа отображаются в виде списка правил (одно правило на строку). В левом столбце показаны файл или папка, которых касаются правила, в следующем столбце показан владелец, дальше группа, а затем столбик прав доступа, предоставляемый этим. Если для предоставленного правила:

пункт Принудительно не обозначен, msec выполняет только проверку: выполняются ли ограничения прав доступа, определённые правилом, и посылает текстовые оповещения, если они не выполнятся, но никакие изменения не вносятся.

пункт Принудительно обозначен, msec выполняет проверку: выполняются ли ограничения прав доступа, определённые правилом, и исправляет права доступа.

Важно

Для того, чтобы это сработало, следует соответствующим образом настроить параметр CHECK_PERMS на вкладке «Периодические проверки».

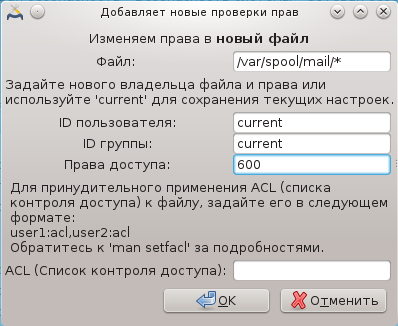

Чтобы создать новое правило, нажмите кнопку и заполните поля так, как это показано в следующем примере. В поле Файл можно использовать заменитель *. "Текущий" означает "не вносить изменения".

Нажмите кнопку для подтверждения, и не забудьте перед закрытием окна сохранить ваши настройки с помощью пункта меню . Если вами были внесены изменения в параметры, то msecgui предоставит вам возможность просмотреть список изменений, прежде чем эти изменения будут сохранены.

Замечание

Кроме того, можно создавать или вносить изменения в правила с помощью

редактирования файла настроек

/etc/security/msec/perms.conf.

Предостережение

Изменения на вкладке «Права доступа» (или непосредственно с помощью файла настроек) учитываются при выполнении первой же периодической проверки (см. пункт CHECK_PERMS на вкладке «Периодические проверки»). Если вы хотите, чтобы изменения были применены немедленно, то воспользуйтесь командой msecperms в консоли. Команду следует вводить от имени пользователя root. Чтобы ознакомиться со списком прав доступа, которые будут изменены программой msecperms, воспользуйтесь командой msecperms -p.

Предостережение

Не забывайте, что если вы внесёте изменения в условиях доступа к определенному файлу с помощью консольной команды или программы для управления файлами, и пункт Принудительно на вкладке «Права доступа» для этого файла будет обозначен, то msecgui через некоторое время вернёт предыдущие права доступа, в соответствии с настройками параметров CHECK_PERMS и CHECK_PERMS_ENFORCE на вкладке «Периодические проверки» .

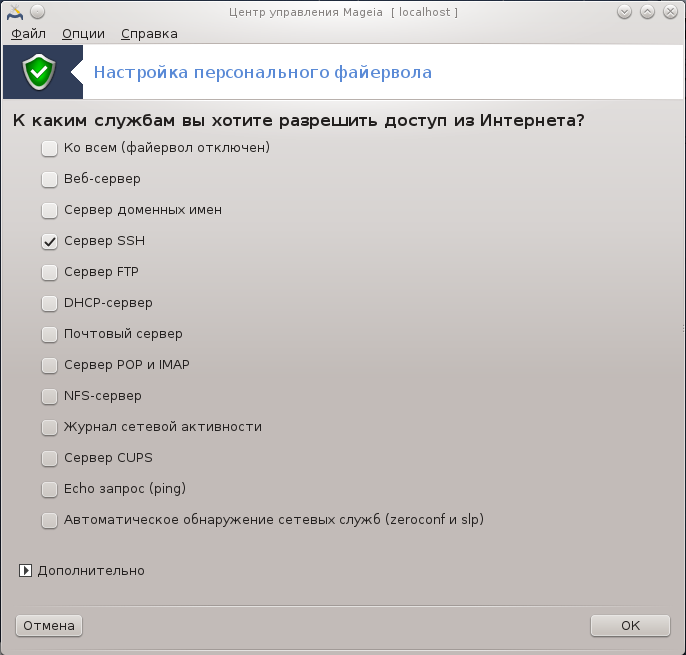

Доступ к этой программе[44] можно получить с помощью пункта «Безопасность» из Центра управления Mageia, раздел «Настройка персонального файервола». Доступ к этому же инструменту можно получить и с помощью первой вкладки пункта «Настройка безопасности системы, прав доступа и аудита системы».

Персональный файервол с базовыми возможностями по умолчанию устанавливается вместе с Mageia. Все входящие соединения извне блокируются, если они не были явным образом разрешены. С помощью окна, снимок которого показан выше, вы можете выбрать службы, для которых будут приниматься внешние соединения. Если вы цените вашу безопасность, снимите отметку с первого пункта, Ко всем(файервол отключен), (вам ведь нужна хоть какая-то защита?) и отметьте только службы, необходимые для работы.

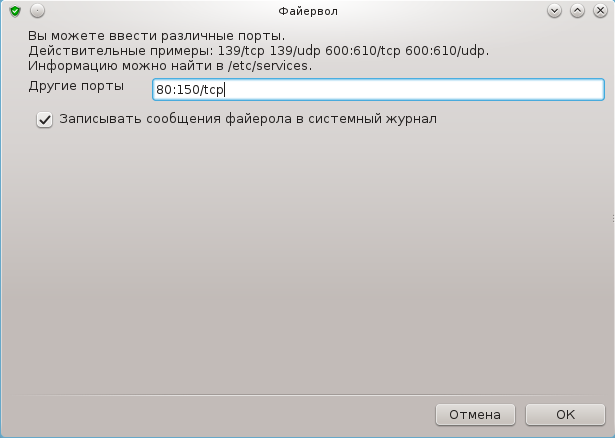

Номера портов, которые необходимо открыть, можно указать вручную. Нажмите кнопку , чтобы открыть новое окно. В поле Другие порты введите желаемые номера портов. Например:

80/tcp: открыть порт 80, протокол tcp

24000:24010/udp: открыть все порты от 24000 до 24010, протокол udp

Порты в списке разделяются пробелами.

Если будет выбрана опция Записывать сообщения файервола в системный журнал, то сообщения файервола будут записываться в системный журнал.

Замечание

Если на вашем компьютере не работают специфические службы (интернет-сервер, почтовый сервер, сервер предоставления файлов в общее пользование и т.п.), то в таком случае не обозначайте ни одного пункта. Это даже рекомендуется, поскольку необозначенные пункты не мешают соединению с интернетом.

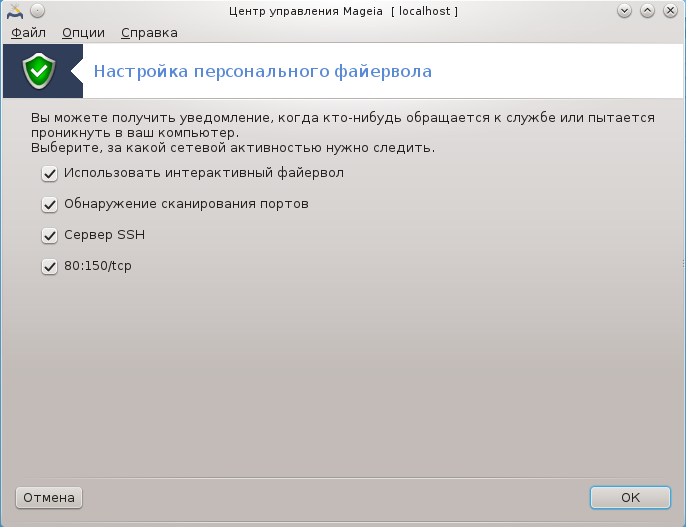

С помощью следующей страницы настройки можно изменить параметры работы интерактивного файервола. Если обозначен лишь первый пункт, Использовать интерактивный файервол, то вы можете приказать файерволу предупреждать вас о попытках соединения. Отметьте второй пункт, если вы хотите, чтобы программа предупреждала вас, что выполняется сканирование портов (с целью поиска уязвимостей и входа в систему). Все остальные пункты соответствуют портам, которые были открыты с помощью предыдущих окон. На приведённом ниже снимке два таких пункта: «сервер SSH» и «80:150/tcp». Отметьте эти пункты, если вы хотите, чтобы программа предупреждала вас о каждой попытке установления соединения с этими портами.

Эти предупреждения предоставляются всплывающими сообщениями сетевого апплета.

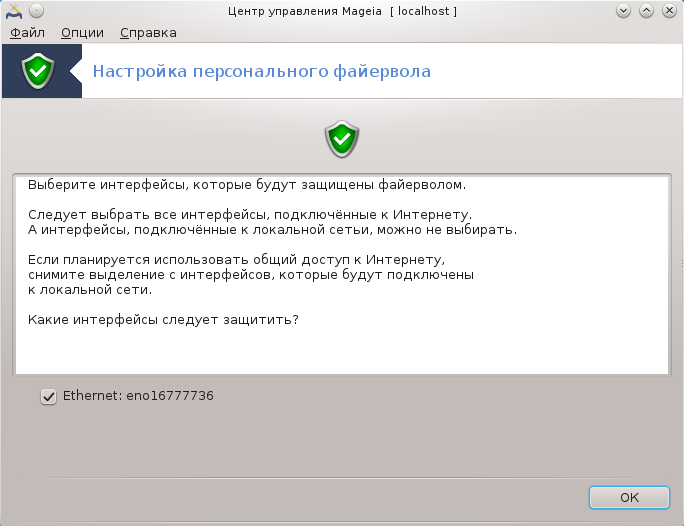

С помощью последней страницы программы можно выбрать, какие из интерфейсов сети соединены с интернетом, следовательно, какие из них следует защищать. Как только будет нажата кнопка , система установит необходимые для работы пакеты.

Подсказка

Если вы не знаете, что выбрать, посмотрите в Центре управления Mageia, пункт «Сеть и Интернет», раздел «Настройка нового сетевого интерфейса».

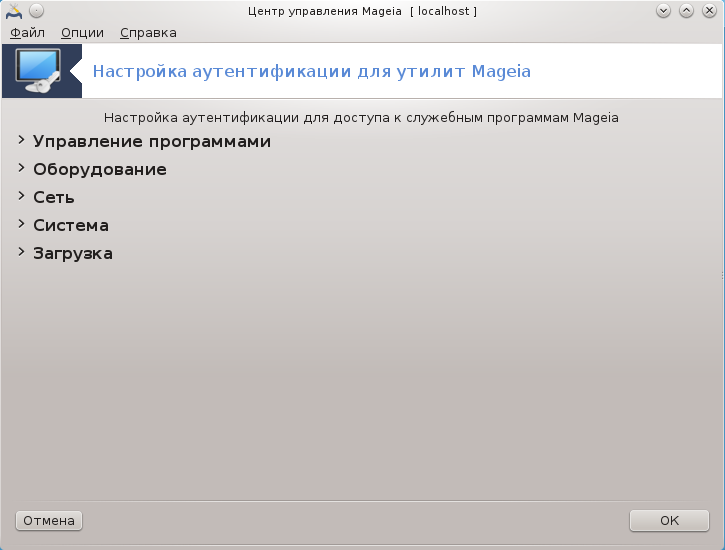

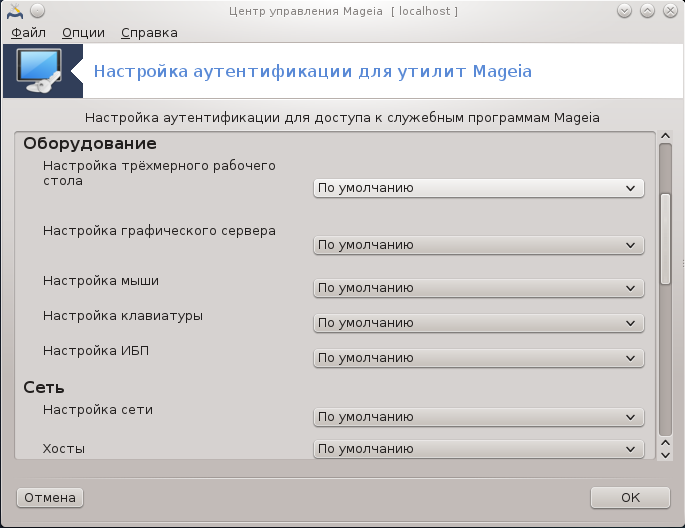

Это окно [45] можно получить из Центра управления Mageia страница Безопасность

С помощью этой программы можно предоставлять обычным пользователям права, необходимые для выполнения задач, которые обычно выполняются под учётной записью администратора.

Нажмите небольшую стрелочку перед пунктом в списке, к которому вы хотите внести изменения:

Список большинства инструментов, которыми можно воспользоваться с помощью Центра управления Mageia, будет приведен в левой части окна (см. Снимок выше). Для каждого из инструментов предусмотрен выпадающий список с такими вариантами:

Стандартный: режим запуска зависит от выбранного уровня защиты. Смотрите инструмент «Настроить правила безопасности, права доступа и проверку» на той же странице.

Пароль пользователя: для запуска инструмента необходимо будет ввести пароль пользователя.

Пароль администратора: Для запуска инструмента, следует ввести пароль администратора.

Без пароля: инструмент запускается без необходимости ввода пароля.

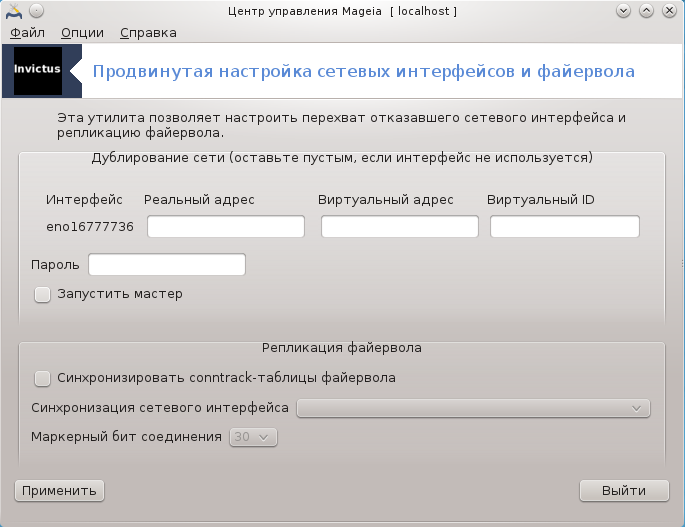

Эта страница еще не написана из-за нехватки ресурсов у команды. Если вы считаете, что можете написать эту справочную страницу, пожалуйста, свяжитесь с командой по документированию. Заранее благодарны вам за помощь.

Запустить эту программу можно с помощью терминала: достаточно ввести команду drakinvictus от имени администратора (root).

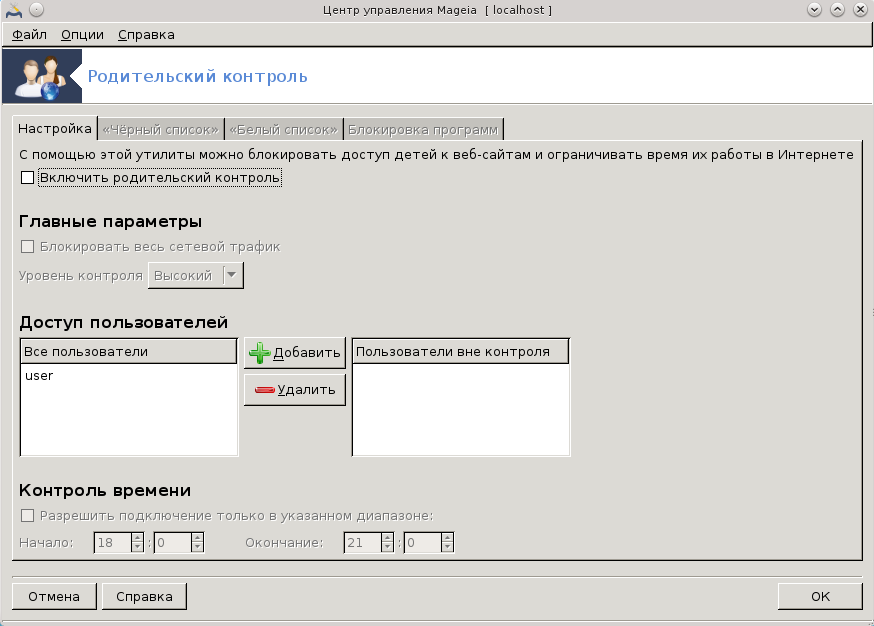

Эту программу[46] можно запустить из Центра управления Mageia, пункт «Безопасность», раздел Родительский контроль. Если этого пункта на странице не будет, вам следует установить пакет drakguard (этот пакет по умолчанию не установлен).

Drakguard - это простой способ обеспечить работу родительского контроля на вашем компьютере, чтобы ограничить действий пользователей и определить временные рамки использования определённых программ в течение дня. В drakguard предусмотрены такие полезные возможности:

Ограничение доступа к интернету указанным пользователям в указанные временные интервалы. Это задание выполняется с помощью файервола shorewall, встроенного в Mageia.

Запрет выполнения определенных команд указанным пользователям. Эти пользователи смогут выполнять только разрешённые вами команды.

Ограничение доступа к интернету на основе определённых вручную «чёрных» и «белых» списков или динамической блокировки на основе содержимого сайтов. Для выполнения этой задачи Drakguard использует ведущее решение с открытым кодом для родительского контроля - DansGuardian.

Внимание

Если на вашем компьютере есть разделы жёсткого диска с файловыми системами Ext2, Ext3 или ReiserFS, то вы увидите контекстное окно с предложением настроить списки управления доступом ACL для этих разделов. ACL является возможностью ядра Linux, с помощью которой можно блокировать доступ к отдельным файлам указанным пользователям. ACL встроено в файловые системы Ext4 и Btrfs. Для разделов с файловыми системами Ext2, Ext3 или Reiserfs эти списки управления доступом следует включать отдельно. Если вы согласитесь с включением ACL, то drakguard настроит все разделы, которыми руководит операционная система с поддержкой ACL и предложит вам перезагрузить компьютер. (ACL - Access Control Lists расшифровывается как списки контроля доступа).

: если отмечен этот пункт, родительский контроль будет включен. После этого программа откроет доступ к вкладке Заблокированные приложения.

: если установлен этот пункт, все сайты будут заблокированы, кроме сайтов, указанных на вкладке «Белый список». Если пункт не выбран, то доступ ко всем сайтам будет открыт, кроме сайтов, указанных на вкладке «Чёрный список».

: доступ пользователей из левого списка будет ограничен в соответствии с определёнными вами правилами. Доступ пользователей из правого списка не будет ограничен, следовательно взрослые пользователи не будут иметь проблем. Выберите пользователя в левом списке и нажмите кнопку чтобы добавить пользователя к разрешенному списку. Выберите пользователя в правом списке и нажмите кнопку , чтобы удалить пользователя из списка пользователей без ограничения в доступе.

если установлен этот пункт, доступ к интернету будет разрешен с ограничениями в интервале от времени Начало до времени Конец. Доступ будет полностью заблокирован вне этих промежутков времени.

Укажите адрес сайта в первом поле в верхней части окна и нажмите кнопку .

[43] Запустить эту программу можно с помощью терминала: достаточно ввести команду msecgui от имени администратора (root).

[44] Запустить эту программу можно с помощью терминала: достаточно ввести команду drakfirewall от имени администратора (root).

[45] Запустить эту программу можно с помощью терминала: достаточно ввести команду draksec от имени администратора (root).

[46] Запустить эту программу можно с помощью терминала: достаточно ввести команду drakguard от имени администратора (root).